|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Nachrichtenartikel zu Kryptowährungen

Astrix-Kunden erweitern die Grenzen der Sicherheit nichtmenschlicher Identitäten (NHI): Erfolgsgeschichten aus der Praxis

Apr 22, 2024 at 06:54 pm

In dieser Serie stellen Astrix-Kunden innovative NHI-Sicherheitsstrategien vor. Von der Automatisierung des NHI-Offboardings bis zur Eliminierung von Super-Admin-Tokens bieten diese Beispiele aus der Praxis Einblicke, wie Astrix Kunden dabei unterstützt, NHI-Sicherheitsherausforderungen zu bewältigen.

Astrix Customers Lead the Way in Non-Human Identity (NHI) Security: Real-World Success Stories

Astrix-Kunden sind führend in der Sicherheit nichtmenschlicher Identitäten (NHI): Erfolgsgeschichten aus der Praxis

Astrix Security customers are trailblazers in the realm of NHI security. From automating NHI offboarding processes to swiftly removing super-admin tokens, these real-life accounts offer valuable insights into the implementation of a robust NHI security strategy.

Kunden von Astrix Security sind Vorreiter im Bereich der NHI-Sicherheit. Von der Automatisierung von NHI-Offboarding-Prozessen bis hin zur schnellen Entfernung von Super-Admin-Tokens bieten diese realen Konten wertvolle Einblicke in die Umsetzung einer robusten NHI-Sicherheitsstrategie.

Chapter 1: Comprehensive NHI Inventory and Remediation

Kapitel 1: Umfassende NHI-Inventur und Sanierung

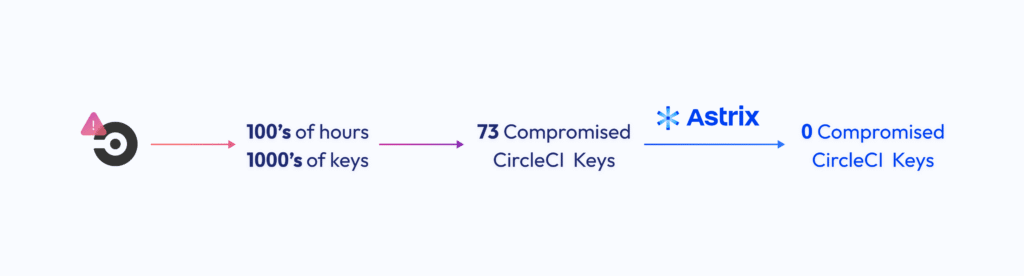

In the wake of a security breach, a leading SaaS provider was compelled to reassess the security of their NHI ecosystem, which encompasses tokens, secrets, and service accounts. Despite manually rotating thousands of keys, the nagging question remained: had they truly identified and resolved all compromised identities?

Aufgrund einer Sicherheitsverletzung war ein führender SaaS-Anbieter gezwungen, die Sicherheit seines NHI-Ökosystems, das Token, Geheimnisse und Dienstkonten umfasst, neu zu bewerten. Trotz der manuellen Rotation Tausender Schlüssel blieb die quälende Frage bestehen: Hatten sie wirklich alle kompromittierten Identitäten identifiziert und gelöst?

Enter Astrix Security. By leveraging Astrix's extensive capabilities, the security team unearthed 73 compromised CircleCI identities across multiple GitHub organizations. This startling discovery underscored the inadequacy of manual efforts and the critical need for automated NHI inventory and remediation.

Geben Sie Astrix Security ein. Durch die Nutzung der umfangreichen Fähigkeiten von Astrix konnte das Sicherheitsteam 73 kompromittierte CircleCI-Identitäten in mehreren GitHub-Organisationen ausfindig machen. Diese überraschende Entdeckung verdeutlichte die Unzulänglichkeit manueller Maßnahmen und die dringende Notwendigkeit einer automatisierten NHI-Inventur und -Behebung.

Chapter 2: Implementing Zero Trust for NHIs

Kapitel 2: Implementierung von Zero Trust für NHIs

Fast forward a year, the company's security posture had undergone a remarkable transformation. Astrix's deep-dive analysis revealed the presence of numerous Super-Admin tokens with no expiration across their GitHub organizations. Recognizing the immense risk posed by these tokens, the security team partnered with engineering to eliminate the threat and implement best practices.

Ein Jahr später hatte sich die Sicherheitslage des Unternehmens bemerkenswert verändert. Die detaillierte Analyse von Astrix ergab, dass in den GitHub-Organisationen zahlreiche Super-Admin-Tokens ohne Ablaufdatum vorhanden sind. Das Sicherheitsteam erkannte das enorme Risiko, das von diesen Token ausgeht, und arbeitete mit der Technik zusammen, um die Bedrohung zu beseitigen und Best Practices umzusetzen.

Within hours, they successfully removed the risky tokens and introduced a robust policy for token rotation and least privilege. This swift and decisive action effectively neutralized the threat posed by these over-privileged tokens.

Innerhalb weniger Stunden konnten sie die riskanten Token erfolgreich entfernen und eine robuste Richtlinie für Token-Rotation und geringste Privilegien einführen. Diese schnelle und entschlossene Aktion neutralisierte effektiv die Bedrohung, die von diesen überprivilegierten Token ausging.

Chapter 3: Emerging NHI Experts

Kapitel 3: Aufstrebende NHI-Experten

Beyond the specific case studies, these experiences highlight the transformative impact of Astrix on the customer's security team. They gained expertise in a previously uncharted territory, enabling them to:

Über die spezifischen Fallstudien hinaus verdeutlichen diese Erfahrungen die transformative Wirkung von Astrix auf das Sicherheitsteam des Kunden. Sie erlangten Fachwissen in einem bisher unbekannten Gebiet und konnten so:

- Identify and close critical security gaps

- Implement best practices across the organization

- Foster collaboration between security and engineering teams

- Raise awareness about the vulnerabilities and misuse of NHIs

Armed with this newfound expertise, the security team can now enforce NHI policies and best practices across diverse environments, ensuring tight security while embracing the benefits of NHI automation and connectivity.

Identifizieren und schließen Sie kritische Sicherheitslücken. Implementieren Sie Best Practices im gesamten Unternehmen. Fördern Sie die Zusammenarbeit zwischen Sicherheits- und Technikteams. Erhöhen Sie das Bewusstsein für die Schwachstellen und den Missbrauch von NHIs. Ausgestattet mit diesem neu gewonnenen Fachwissen kann das Sicherheitsteam nun NHI-Richtlinien und Best Practices in verschiedenen Umgebungen durchsetzen und so eine strenge Sicherheit gewährleisten und gleichzeitig umfassende Sicherheitsmaßnahmen ergreifen die Vorteile der NHI-Automatisierung und Konnektivität.

Astrix: Empowering Customers in the NHI Security Frontier

Astrix: Stärkung der Kunden im NHI-Sicherheitsbereich

These real-world success stories exemplify the value of Astrix Security's platform in empowering customers to lead the non-human identity security frontier. By equipping them with comprehensive NHI inventory, intelligent remediation capabilities, and deep security context, Astrix enables organizations to:

Diese Erfolgsgeschichten aus der Praxis veranschaulichen den Wert der Plattform von Astrix Security, die es Kunden ermöglicht, im Bereich der nichtmenschlichen Identitätssicherheit eine Vorreiterrolle einzunehmen. Durch die Ausstattung mit umfassendem NHI-Inventar, intelligenten Behebungsfunktionen und umfassendem Sicherheitskontext ermöglicht Astrix Unternehmen Folgendes:

- Detect and neutralize NHI-related threats promptly

- Implement zero-trust principles for NHIs

- Become NHI security experts

- Enhance collaboration between security and business teams

- Drive security awareness and best practices throughout the organization

As the NHI landscape continues to evolve, Astrix Security remains committed to providing customers with the most innovative and effective solutions to safeguard their digital infrastructure. By partnering with Astrix, organizations can confidently navigate the complexities of NHI security, protect their critical assets, and achieve their business objectives in a secure and compliant manner.

NHI-bezogene Bedrohungen umgehend erkennen und neutralisieren. Zero-Trust-Prinzipien für NHIs umsetzen. Werden Sie NHI-Sicherheitsexperten effektive Lösungen zum Schutz ihrer digitalen Infrastruktur. Durch die Partnerschaft mit Astrix können Unternehmen die Komplexität der NHI-Sicherheit sicher bewältigen, ihre kritischen Vermögenswerte schützen und ihre Geschäftsziele auf sichere und konforme Weise erreichen.

Haftungsausschluss:info@kdj.com

Die bereitgestellten Informationen stellen keine Handelsberatung dar. kdj.com übernimmt keine Verantwortung für Investitionen, die auf der Grundlage der in diesem Artikel bereitgestellten Informationen getätigt werden. Kryptowährungen sind sehr volatil und es wird dringend empfohlen, nach gründlicher Recherche mit Vorsicht zu investieren!

Wenn Sie glauben, dass der auf dieser Website verwendete Inhalt Ihr Urheberrecht verletzt, kontaktieren Sie uns bitte umgehend (info@kdj.com) und wir werden ihn umgehend löschen.

-

- Nova Labs, das Unternehmen hinter dem Helium Blockchain -Netzwerk, wurde von allen Anklagen der US Securities and Exchange Commission (SEC) von allen Gebühren abgewiesen

- Apr 12, 2025 at 12:00 pm

- Die Klage hatte Nova Labs vorgeworfen, nicht registrierte Krypto -Token - HNT, IoT und Mobile - über das Helium -Netzwerk illegal verkauft zu haben.

-

-

-

- 1894-S Barber Cent: einer der seltensten und wertvollsten US-Münzen

- Apr 12, 2025 at 11:55 am

- Der Friseur Cent von 1894-S wurde im San Francisco Mint als Teil der von Charles E. Barber entworfenen Serie geprägt. Diese Serie war besonders wichtig, da sie eine entscheidende Stufe in der Geschichte von Münzen zehn Cent markierte.

-

- Wenn sich die Aufmerksamkeit in dieser Woche über den Kryptomarkt verlagert, treten immer mehr erfahrene Investoren von den üblichen Schlagzeilen ab und schauen sich weniger bekannte Vermögenswerte an

- Apr 12, 2025 at 11:50 am

- Insbesondere ein Token hat begonnen, das Interesse der tief in die Focketierten: Mutuum-Finanzierung (MUTM) zu wecken. Immer noch in seiner Vorverkaufsphase mit einem Preis von nur 0,025 US -Dollar

-

-

- Die AB Charity Foundation startet globale Operationen und enthüllt eine verbesserte Website unter www.ab.org

- Apr 12, 2025 at 11:45 am

- Die AB Charity Foundation hat ihre globale Operationen offiziell gestartet und ihre neu verbesserte Website unter www.ab.org vorgestellt, wobei der Beginn einer Initiative für öffentliche Interessen auf die institutionelle Glaubwürdigkeit und die fortschrittliche Blockchain-Technologie basiert.

-

- In der hochvolatilen und wettbewerbsfähigen Welt der Kryptowährung testen Hauptakteure wie Uniswap (UNI) ständig die Stärke ihrer Widerstandsniveaus

- Apr 12, 2025 at 11:45 am

- Nach einer kurzfristigen Erleichterungs-Rallye erreichte der Preis von UNISWAP 5,5 US-Dollar, aber dieser Schlüsselwiderstand hat weiterhin eine Herausforderung dargestellt. Wenn Wale den Markt beobachten, werden sie zunehmend in Konflikt geraten - sollten sie sich weiterhin an ihren Uni -Token festhalten oder die Gelegenheit nutzen

-

![Crypto Otaku - Krypto -Chaos! 83k Bitcoin! Crypto Rally !! XCN, Jasmy, SWFTC Lead !!! [Episode 228] Crypto Otaku - Krypto -Chaos! 83k Bitcoin! Crypto Rally !! XCN, Jasmy, SWFTC Lead !!! [Episode 228]](/uploads/2025/04/12/cryptocurrencies-news/videos/crypto-otaku-crypto-chaos-k-bitcoin-crypto-rally-xcn-jasmy-swftc-lead-episode/image-1.webp)