|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Articles d’actualité sur les crypto-monnaies

Les clients d'Astrix repoussent les limites de la sécurité de l'identité non humaine (NHI) : exemples de réussites concrètes

Apr 22, 2024 at 06:54 pm

Dans cette série, les clients Astrix présentent les stratégies de sécurité innovantes de NHI. De l'automatisation du retrait de NHI à l'élimination des jetons de super-administrateur, ces exemples concrets donnent un aperçu de la manière dont Astrix permet aux clients de relever les défis de sécurité de NHI.

Astrix Customers Lead the Way in Non-Human Identity (NHI) Security: Real-World Success Stories

Les clients d'Astrix ouvrent la voie en matière de sécurité de l'identité non humaine (NHI) : histoires de réussite concrètes

Astrix Security customers are trailblazers in the realm of NHI security. From automating NHI offboarding processes to swiftly removing super-admin tokens, these real-life accounts offer valuable insights into the implementation of a robust NHI security strategy.

Les clients d'Astrix Security sont des pionniers dans le domaine de la sécurité NHI. De l'automatisation des processus de désintégration de NHI à la suppression rapide des jetons de super-administrateur, ces comptes réels offrent des informations précieuses sur la mise en œuvre d'une stratégie de sécurité NHI robuste.

Chapter 1: Comprehensive NHI Inventory and Remediation

Chapitre 1 : Inventaire complet du NHI et mesures correctives

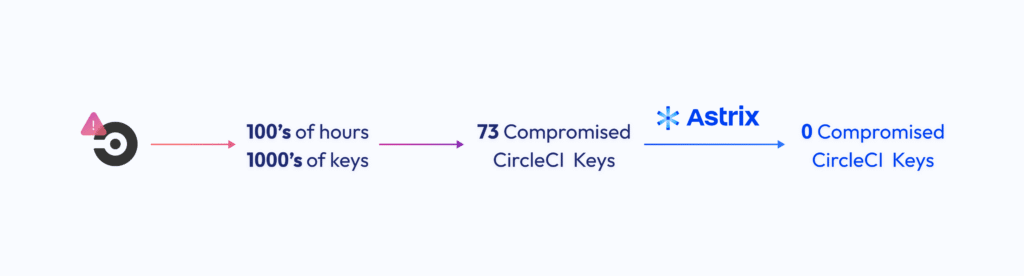

In the wake of a security breach, a leading SaaS provider was compelled to reassess the security of their NHI ecosystem, which encompasses tokens, secrets, and service accounts. Despite manually rotating thousands of keys, the nagging question remained: had they truly identified and resolved all compromised identities?

À la suite d'une faille de sécurité, un fournisseur SaaS de premier plan a été contraint de réévaluer la sécurité de son écosystème NHI, qui englobe les jetons, les secrets et les comptes de service. Malgré la rotation manuelle de milliers de clés, la question lancinante restait : avaient-ils réellement identifié et résolu toutes les identités compromises ?

Enter Astrix Security. By leveraging Astrix's extensive capabilities, the security team unearthed 73 compromised CircleCI identities across multiple GitHub organizations. This startling discovery underscored the inadequacy of manual efforts and the critical need for automated NHI inventory and remediation.

Entrez Astrix Sécurité. En tirant parti des capacités étendues d'Astrix, l'équipe de sécurité a découvert 73 identités CircleCI compromises dans plusieurs organisations GitHub. Cette découverte surprenante a souligné l’insuffisance des efforts manuels et le besoin crucial d’un inventaire et de mesures correctives automatisés du NHI.

Chapter 2: Implementing Zero Trust for NHIs

Chapitre 2 : Mise en œuvre du Zero Trust pour les institutions nationales de santé

Fast forward a year, the company's security posture had undergone a remarkable transformation. Astrix's deep-dive analysis revealed the presence of numerous Super-Admin tokens with no expiration across their GitHub organizations. Recognizing the immense risk posed by these tokens, the security team partnered with engineering to eliminate the threat and implement best practices.

Un an plus tard, la posture de sécurité de l’entreprise a subi une transformation remarquable. L'analyse approfondie d'Astrix a révélé la présence de nombreux jetons de super-administrateur sans expiration dans leurs organisations GitHub. Consciente de l'immense risque posé par ces jetons, l'équipe de sécurité s'est associée à l'ingénierie pour éliminer la menace et mettre en œuvre les meilleures pratiques.

Within hours, they successfully removed the risky tokens and introduced a robust policy for token rotation and least privilege. This swift and decisive action effectively neutralized the threat posed by these over-privileged tokens.

En quelques heures, ils ont réussi à supprimer les jetons à risque et à introduire une politique robuste de rotation des jetons et de moindre privilège. Cette action rapide et décisive a effectivement neutralisé la menace posée par ces jetons trop privilégiés.

Chapter 3: Emerging NHI Experts

Chapitre 3 : Experts émergents de l’INSA

Beyond the specific case studies, these experiences highlight the transformative impact of Astrix on the customer's security team. They gained expertise in a previously uncharted territory, enabling them to:

Au-delà des études de cas spécifiques, ces expériences mettent en évidence l'impact transformateur d'Astrix sur l'équipe de sécurité du client. Ils ont acquis une expertise dans un territoire jusqu’alors inexploré, leur permettant de :

- Identify and close critical security gaps

- Implement best practices across the organization

- Foster collaboration between security and engineering teams

- Raise awareness about the vulnerabilities and misuse of NHIs

Armed with this newfound expertise, the security team can now enforce NHI policies and best practices across diverse environments, ensuring tight security while embracing the benefits of NHI automation and connectivity.

Identifier et combler les failles de sécurité critiques Mettre en œuvre les meilleures pratiques dans toute l'organisation Favoriser la collaboration entre les équipes de sécurité et d'ingénierie Sensibiliser aux vulnérabilités et à l'utilisation abusive des NHI Forte de cette nouvelle expertise, l'équipe de sécurité peut désormais appliquer les politiques et les meilleures pratiques du NHI dans divers environnements, garantissant une sécurité renforcée tout en adoptant les avantages de l’automatisation et de la connectivité NHI.

Astrix: Empowering Customers in the NHI Security Frontier

Astrix : Donner du pouvoir aux clients à la frontière de la sécurité NHI

These real-world success stories exemplify the value of Astrix Security's platform in empowering customers to lead the non-human identity security frontier. By equipping them with comprehensive NHI inventory, intelligent remediation capabilities, and deep security context, Astrix enables organizations to:

Ces réussites concrètes illustrent la valeur de la plateforme d'Astrix Security pour permettre aux clients de repousser les limites de la sécurité des identités non humaines. En les équipant d'un inventaire NHI complet, de capacités de remédiation intelligentes et d'un contexte de sécurité approfondi, Astrix permet aux organisations de :

- Detect and neutralize NHI-related threats promptly

- Implement zero-trust principles for NHIs

- Become NHI security experts

- Enhance collaboration between security and business teams

- Drive security awareness and best practices throughout the organization

As the NHI landscape continues to evolve, Astrix Security remains committed to providing customers with the most innovative and effective solutions to safeguard their digital infrastructure. By partnering with Astrix, organizations can confidently navigate the complexities of NHI security, protect their critical assets, and achieve their business objectives in a secure and compliant manner.

Détecter et neutraliser rapidement les menaces liées à NHI Mettre en œuvre les principes de confiance zéro pour les NHI Devenir des experts en sécurité de NHI Améliorer la collaboration entre les équipes de sécurité et les équipes commerciales Favoriser la sensibilisation à la sécurité et les meilleures pratiques dans toute l'organisation Alors que le paysage NHI continue d'évoluer, Astrix Security reste déterminé à fournir à ses clients les solutions les plus innovantes et les plus efficaces. des solutions efficaces pour protéger leur infrastructure numérique. En s'associant à Astrix, les organisations peuvent naviguer en toute confiance dans les complexités de la sécurité NHI, protéger leurs actifs critiques et atteindre leurs objectifs commerciaux de manière sécurisée et conforme.

Clause de non-responsabilité:info@kdj.com

Les informations fournies ne constituent pas des conseils commerciaux. kdj.com n’assume aucune responsabilité pour les investissements effectués sur la base des informations fournies dans cet article. Les crypto-monnaies sont très volatiles et il est fortement recommandé d’investir avec prudence après une recherche approfondie!

Si vous pensez que le contenu utilisé sur ce site Web porte atteinte à vos droits d’auteur, veuillez nous contacter immédiatement (info@kdj.com) et nous le supprimerons dans les plus brefs délais.

-

- Nova Labs, la société derrière le réseau de blockchain d'hélium, a été rejetée de toutes les accusations de la Commission américaine des valeurs mobilières et de l'échange (SEC)

- Apr 12, 2025 at 12:00 pm

- Le procès avait accusé Nova Labs de vendre illégalement des jetons cryptographiques non enregistrés - HNT, IoT et Mobile - via le réseau d'hélium.

-

- La couche de premier plan Roll20 promet une nouvelle fonctionnalité ambitieuse pour pimenter vos cartes numériques

- Apr 12, 2025 at 12:00 pm

- Roll20 a une nouvelle fonctionnalité ambitieuse qui donne à vos cartes numériques des épices, une ambiance et un premier plan supplémentaires. Surtout ce dernier.

-

-

- 1894-S Barber Dime: L'une des pièces américaines les plus rares et les plus précieuses

- Apr 12, 2025 at 11:55 am

- Le dix de barber de 1894-S a été frappé à la San Francisco Mint dans le cadre de la série conçue par Charles E. Barber. Cette série était particulièrement importante, car elle a marqué une étape cruciale de l'histoire des pièces de monnaie de dix cents.

-

- Alors que l'attention se déplace sur le marché de la cryptographie cette semaine, un nombre croissant d'investisseurs expérimentés s'éloignent des titres habituels et regardent des actifs moins connus

- Apr 12, 2025 at 11:50 am

- Un jeton, en particulier, a commencé à susciter l'intérêt des joueurs à poche profonds: Mutuum Finance (MUTM). Toujours dans sa phase de prévente, au prix de seulement 0,025 $

-

-

- AB Charity Foundation lance les opérations mondiales, dévoilant le site Web mis à niveau sur www.ab.org

- Apr 12, 2025 at 11:45 am

- AB Charity Foundation a officiellement lancé ses opérations mondiales et dévoilé son site Web nouvellement mis à niveau sur www.ab.org, marquant le début d'une initiative d'intérêt public construite sur la crédibilité institutionnelle et la technologie avancée de la blockchain.

-

- Dans le monde très volatile et compétitif de la crypto-monnaie, les principaux acteurs comme UNISWAP (UNI) testent continuellement la force de leurs niveaux de résistance

- Apr 12, 2025 at 11:45 am

- Après un rassemblement de secours à court terme, le prix de l'UNISWAP a atteint 5,5 $, mais cette résistance clé a continué de poser un défi. Alors que les baleines regardent le marché, ils se retrouvent de plus en plus en conflit - devraient-ils continuer à conserver leurs jetons uni ou saisir l'opportunité

-

![Crypto Otaku - Crypto Chaos! 83K Bitcoin! Crypto Rally !! Xcn, jasmy, swftc plomb !!! [Épisode 228] Crypto Otaku - Crypto Chaos! 83K Bitcoin! Crypto Rally !! Xcn, jasmy, swftc plomb !!! [Épisode 228]](/uploads/2025/04/12/cryptocurrencies-news/videos/crypto-otaku-crypto-chaos-k-bitcoin-crypto-rally-xcn-jasmy-swftc-lead-episode/image-1.webp)