|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Vidéo d’actualité sur les crypto-monnaies

Mot de passe réinitialiser la fuite de jeton via "En-tête hôte" et "URL" sur le site Web tiers | Gagnez jusqu'à 200 à 300 $

Feb 25, 2025 at 06:06 am Tech_Minded_Ashish

La fuite de jeton de réinitialisation de mot de passe via "l'en-tête hôte" et "URL" sur un site Web tiers, cette vulnérabilité se produit lorsqu'une application Web gère mal les jetons de réinitialisation de mot de passe, les exposant aux attaquants via: Manipulation de l'en-tête hôte: certaines applications génèrent des liens de réinitialisation de mot de passe à l'aide des liens à l'aide des liens de réinitialisation à l'aide de la En-tête hôte fourni dans la demande HTTP. Si un attaquant manipule l'en-tête hôte et que l'application lui fait aveuglément confiance, le lien de réinitialisation peut inclure un domaine malveillant contrôlé par l'attaquant. La victime, en recevant et en cliquant sur le lien, soumet leur jeton de réinitialisation au domaine de l'attaquant, permettant la prise de contrôle du compte. Exposition d'URL sur un site Web tiers: Si une application divulgue les URL de réinitialisation du mot de passe dans des en-têtes de références, des journaux ou des intégrations tierces, un attaquant surveillant ces emplacements peut capturer le jeton de réinitialisation. Exemple: Si le lien de réinitialisation est inclus dans un paramètre URL qui est enregistré ou partagé avec des services externes (par exemple, outils d'analyse, chatbots), les attaquants peuvent le récupérer et réinitialiser le mot de passe de la victime. L'impact permet à un attaquant de réinitialiser les mots de passe des comptes des victimes. Conduit à une prise de contrôle complète du compte. Peut être exploité à distance s'il est combiné avec le phishing ou le détournement de session. Atténuation ✅ Utilisez des URL absolues et codées en dur pour les liens de réinitialisation du mot de passe au lieu de compter sur l'en-tête hôte. ✅ Implémentez une politique de sécurité de contenu stricte (CSP) pour prévenir l'exposition aux jetons dans les demandes de tiers. ✅ Évitez de journaliser les URL et les jetons sensibles. ✅ Utilisez la politique référente: sans références pour éviter les fuites dans les en-têtes des références. ✅ Assurez-vous que les jetons de réinitialisation de mot de passe sont de courte durée et à usage unique. #EtHicalHacking #BUGBountyHunting #coding #cybersecurity #computersecurity

Clause de non-responsabilité:info@kdj.com

Les informations fournies ne constituent pas des conseils commerciaux. kdj.com n’assume aucune responsabilité pour les investissements effectués sur la base des informations fournies dans cet article. Les crypto-monnaies sont très volatiles et il est fortement recommandé d’investir avec prudence après une recherche approfondie!

Si vous pensez que le contenu utilisé sur ce site Web porte atteinte à vos droits d’auteur, veuillez nous contacter immédiatement (info@kdj.com) et nous le supprimerons dans les plus brefs délais.

-

- [Guide de trading de Ronnie] -2025.4.19 Les rebonds de Trump à court terme, et SOL devrait tester le niveau de résistance élevé avant 145.

- Apr 19, 2025 at 02:10 pm 罗尼交易指南

- Ronnie Trading Guide - [Trading Elite Group] Recruitment for Limited Time ··· Ce groupe est un groupe de communication WeChat, et tous les membres du groupe sont des fans fidèles de Ronnie Trading Guide. Afin d'assurer une communication de haute qualité au sein du groupe, 20 à 30 nouveaux membres sont limités chaque mois et le nombre de places dépasse le quota sera reporté pour rejoindre le mois prochain. Actuellement, 9 groupes de [Trading Elite Group] ont cessé de s'inscrire, 10 groupes sont recrutés et 11 groupes continueront d'augmenter les prix après le Manchus. Rejoignez maintenant et offrez des documents d'apprentissage vidéo d'une valeur de 2980 $ et des travaux de haute qualité de l'industrie financière de haute qualité collectés et compilés par M. Ronnie. ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

-

- Trump, tu devrais tenir mon avertissement sur la prochaine étape pour XRP en 2025

- Apr 19, 2025 at 02:10 pm CryptoCoinHub

- Trump You Should HEED My Warning About What's Next For XRP In 2025 #XRP #CRYPTOCOINHUB #xrppriceprediction #XRPNEWSTODAY -------------------------------------------------------------------------...

-

- Trump de Trump - Tarif de Chine End | Sera la plus grande médaille mais la première grande perte? , XRP Coin News aujourd'hui

- Apr 19, 2025 at 02:05 pm CryptoGyaan

- Est-ce que la VIDEO ME AP AP Trump Turns - China Tariff End deviendra la plus grande pièce mais la première grande perte? , XRP Coin News Today Bhi Bataya Jayega. Suivez Kare Abhi - Notre site Web Crypto - https: //thecryptogyan.com ...

-

- Tao Crypto a expliqué: comment l'IA décentralisée rencontre les incitations à la crypto #podcast #tao #crypto #bittensor

- Apr 19, 2025 at 02:05 pm Trending Finance Podcast USA

- Tao Crypto a expliqué: comment l'IA décentralisée rencontre les incitations de crypto #podcast #tao #crypto #bittensor découvre comment Bittensor révolutionne l'intelligence artificielle à travers la blockchain. Apprenez-vous sur ...

-

- C'est pourquoi le président Trump fabrique des millionnaires XRP! Les heures restantes jusqu'à 9 $ Spike! Ronding XRP News aujourd'hui

- Apr 19, 2025 at 02:00 pm Baba Coin

- 👍 C'est pourquoi le président Trump fabrique des millionnaires XRP! Les heures restantes jusqu'à 9 $ Spike! Ripple XRP News aujourd'hui | 👇👇👇 Inscrivez-vous à l'achat de dernières pièces précieuses dans le lien Kucoin Exchange ci-dessous; https: // www ...

-

- Prédiction du 31 juin du PDG de Ripple: XRP va-t-il monter en flèche?

- Apr 19, 2025 at 02:00 pm Help Coin

- #xrpcoin #xrpnews #xrpalert #xrpdaily #xrpupdates #xrpcoins #xrp 👉ripple CEO 31 juin Prédiction: XRP va-t-il monter en flèche? ------------------------------------------------------------------------------...

-

- L'opération d'ignorer les informations sur le marché du bitcoin le week-end, c'est comme couvrir les oreilles!

- Apr 19, 2025 at 01:55 pm 领航时代1573

- Télégramme Free Group: https: //t.me/+ic-zfwgh ... Telegram Telegram Chat privé: @ Linghangshidai1573 Compte public WeChat: Times pionniers 1573 QQ Contact: 3766740475 Tous les vues ne constituent aucun conseil d'investissement! Pour l'apprentissage et la communication uniquement. #bitcoin #bitcoin # éther # btc #big gâteau #eth #doge #Technical Analysis #Dowry Theory ...

-

- 2025.4.19 Analyse du marché Bitcoin | Les oscillations du week-end sont préférées, où est le rythme du changement? À court terme, préparez-vous à la tendance à venir bientôt. Il est vrai que le profit est trop, mais ne soyez pas gourmand. BTC ETH BNB OKB

- Apr 19, 2025 at 01:55 pm 三一学社 币圈琛哥

- 💹Telegram Group public: https://t.me/biquancheng 💹telegram chat privé: https://t.me/btccheng 💹chenge Personal Twitter: https://twitter.com/chenchenbtc 💹chenge utilise le lien recommandé de Chenge pour enregistrer un échange, rechargez le montant spécifié, et vous pouvez rejoindre le lien de la stratégie de cintre pour Free! Le seul bitget d'échange conjoint: https: //partner.bitget ...

-

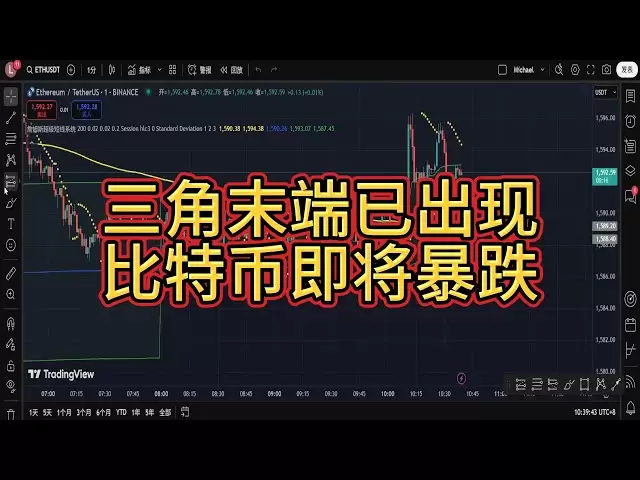

- Bitcoin est-il sur le point de vivre de grandes fluctuations? Une gamme étroite de fluctuation pendant une semaine! À l'avenir, le déclin en spirale est sur le point de commencer?

- Apr 19, 2025 at 01:50 pm 币圈小神仙

- # Bitcoin # Bitcoin # BTC # Analyse du marché # Bitcoin Market Analysis Bitcoin est sur le point de subir de grandes fluctuations? Une gamme étroite de fluctuation pendant une semaine! À l'avenir, le déclin en spirale est sur le point de commencer? Bitcoin est-il sur le point de vivre de grandes fluctuations? Une gamme étroite de fluctuation pendant une semaine! À l'avenir, le déclin en spirale est sur le point de commencer? Michael est doué pour utiliser le système de trading de formulaires harmoniques et de Vegas Tunnel Trading, et est également le fondateur du système de trading de Kobe. Entrer dans le cercle en 2019, réalisant des bénéfices stables pendant plus de 5 ans! Heureux de partager et d'attendre la communication avec impatience! Michael Financial Telegram Fan Group: https: //t.me ...