|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Nachrichtenvideo zur Kryptowährung

Kennwort Reset Token Leck über "Host Header" und "URL" auf der Website von Drittanbietern | Verdienen Sie bis zu 200 bis 300 $

Feb 25, 2025 at 06:06 am Tech_Minded_Ashish

Mit "Host Header" und "URL" auf einer Website von Drittanbietern tritt diese Verwundbarkeit auf, wenn eine Webanwendung nicht ordnungsgemäß übernommen wird, um Kennwortreset-Token zu verarbeiten, um Angreifer durch die Manipulation: Einige Anwendungen generieren Kennwortreset-Links mit den Angreifern, über "Host Header" und "URL". Host -Header in der HTTP -Anfrage zur Verfügung gestellt. Wenn ein Angreifer den Host -Header manipuliert und die Anwendung ihm blind vertraut, kann die Reset -Verbindung eine böswillige Domäne enthalten, die vom Angreifer kontrolliert wird. Das Opfer erhielt und klickt auf den Link, legt seinen Reset -Token in die Domain des Angreifers ein und ermöglicht die Übernahme von Konto. URL-Exposition auf einer Website von Drittanbietern: Wenn ein Anwendungskennwort URLs in Referatoren, Protokollen oder Integrationen von Drittanbietern zurückgesetzt wird, kann ein Angreifer, der diese Standorte überwacht, das Reset-Token erfassen. Beispiel: Wenn der Reset -Link in einem URL -Parameter enthalten ist, der angemeldet oder mit externen Diensten geteilt wird (z. B. Analytics -Tools, Chatbots), können Angreifer ihn abrufen und das Passwort des Opfers zurücksetzen. Impact ermöglicht es einem Angreifer, Passwörter von Opferkonten zurückzusetzen. Führt zu einer vollständigen Kontoübernahme. Kann aus der Ferne ausgenutzt werden, wenn sie mit Phishing- oder Sitzungsentführung kombiniert werden. Minderung ✅ Verwenden Sie absolute, hartcodierte URLs für Kennwortreset -Links, anstatt sich auf den Host -Header zu verlassen. ✅ Implementieren Sie eine strenge Inhaltssicherheitsrichtlinie (CSP), um eine Token-Exposition bei Anfragen von Drittanbietern zu verhindern. ✅ Vermeiden Sie es, sensible URLs und Token zu protokollieren. ✅ Verwenden Sie Referer-Policy: No-Referrer, um Lecks in Referenten-Headern zu vermeiden. ✅ Stellen Sie sicher, dass die Kennwortreset-Token von kurzer Dauer und einzelner Gebrauch sind. #ethicalhacking #bugbountyhunting #Coding #CyberSecurity #computerssecurity

Haftungsausschluss:info@kdj.com

Die bereitgestellten Informationen stellen keine Handelsberatung dar. kdj.com übernimmt keine Verantwortung für Investitionen, die auf der Grundlage der in diesem Artikel bereitgestellten Informationen getätigt werden. Kryptowährungen sind sehr volatil und es wird dringend empfohlen, nach gründlicher Recherche mit Vorsicht zu investieren!

Wenn Sie glauben, dass der auf dieser Website verwendete Inhalt Ihr Urheberrecht verletzt, kontaktieren Sie uns bitte umgehend (info@kdj.com) und wir werden ihn umgehend löschen.

-

- [Ronnie Trading Guide] -2025.4.19 Trump Rebounds kurzfristig und SOL wird das hohe Widerstandsniveau vor 145 testen.

- Apr 19, 2025 at 02:10 pm 罗尼交易指南

- Ronnie Trading Guide - [Trading Elite Group] Rekrutierung für begrenzte Zeit ··· Diese Gruppe ist eine WeChat -Kommunikationsgruppe, und alle Mitglieder der Gruppe sind loyale Fans des Ronnie Trading Guide. Um eine qualitativ hochwertige Kommunikation innerhalb der Gruppe zu gewährleisten, werden jeden Monat 20 bis 30 neue Mitglieder eingeschränkt, und die Anzahl der Orte übersteigt die Quote, um nächsten Monat teilzunehmen. Derzeit haben 9 Gruppen von [Trading Elite Group] die Registrierung eingestellt, 10 Gruppen werden rekrutiert, und 11 Gruppen werden nach dem Manchus weiterhin die Preise erhöhen. Machen Sie sich jetzt bei und verschenken Sie Video-Lernmaterialien im Wert von 2980 US-Dollar und qualitativ hochwertige ursprüngliche Finanzindustriewerke, die von Herrn Ronnie gesammelt und zusammengestellt wurden. ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------ ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

-

- Trump, du solltest meine Warnung darüber beachten, was für XRP im Jahr 2025 als nächstes kommt

- Apr 19, 2025 at 02:10 pm CryptoCoinHub

- Trump, du solltest meine Warnung darüber beachten, was für XRP im Jahr 2025 #xrp #cryptocoinHub #xrppRicePrediction #xrpnewStoday --------------------------------------------------------------------------------------------------------------

-

- Trumps U-Wendungen- China Tarif Ende | Wird die größte Münze, aber der erste große Verlust sein? , XRP Coin News heute

- Apr 19, 2025 at 02:05 pm CryptoGyaan

- Ist Video me ap Trumps U-Wendungen- China Tarif Ende wird die größte Münze, aber der erste große Verlust? , XRP Coin News Today Bhi Bataya Jayega. Folgen Sie Kare Abhi - Unsere Crypto -Website - https: //thecryptogyan.com ...

-

- Tao Crypto erklärte: Wie dezentraler KI Krypto -Anreizen trifft #podcast #tao #Crypto #bittensor

- Apr 19, 2025 at 02:05 pm Trending Finance Podcast USA

- Tao Crypto erklärte: Wie dezentralisiertes KI Krypto -Anreizen #Podcast #tao #Crypto #bittensor entdeckt, wie Bittensor künstliche Intelligenz durch Blockchain revolutioniert. Erfahren Sie mehr über ...

-

- Deshalb macht Präsident Trump XRP -Millionäre! Stunden links bis 9 US -Dollar Spike! Ripple XRP News heute

- Apr 19, 2025 at 02:00 pm Baba Coin

- 👍 Deshalb macht Präsident Trump XRP -Millionäre! Stunden links bis 9 US -Dollar Spike! RIPPLE XRP News heute | 👇👇👇 Melden Sie sich für den Kauf der neuesten wertvollen Münzen im Kucoin Exchange -Link unten an. https: // www ...

-

- Vorhersage des CEO von Ripple CEO: Wird XRP in die Höhe schnellen?

- Apr 19, 2025 at 02:00 pm Help Coin

- #xrpcoin #xrpnews #xrpalert #xrpDaily #xrpupdates #xrpcoins #xrp ------------------------------------------------------------------------------------------------------------------------------------------------------...

-

- Der Betrieb, Informationen auf dem Bitcoin -Markt am Wochenende zu ignorieren, ist wie die Vertuschung der Ohren!

- Apr 19, 2025 at 01:55 pm 领航时代1573

- Telegramm kostenlose Gruppe: https: //t.me/+ic-zfwgh ... Telegram Telegramm Privatchat: @linghangshidai1573 WeChat Public Account: Pionierzeiten 1573 QQ Kontakt: 3766740475 Alle Ansichten machen keine Anlageberatung dar! Nur für Lernen und Kommunikation. #bitcoin #bitcoin #teether #BTC #BIG Cake #eth #doge #Technical Analysis #DoWry Theory ...

-

- 2025.4.19 Bitcoin -Marktanalyse | Wochenendschwingungen sind bevorzugt. Wo ist der Rhythmus der Veränderung? Kurzfristig lange, seien Sie auf den Trend vorbereitet, der bald kommt. Es ist wahr, dass der Gewinn zu viel ist, aber nicht gierig sein. BTC ETH

- Apr 19, 2025 at 01:55 pm 三一学社 币圈琛哥

- 💹telegram öffentliche Gruppe: https://t.me/biquanchg 💹telegram privat chat: https://t.me/btccheng 💹chege persönlich twitter: https://twitter.com/denbtc Das einzige gemeinsame Exchange -Bitget: https: //partner.bitget ...

-

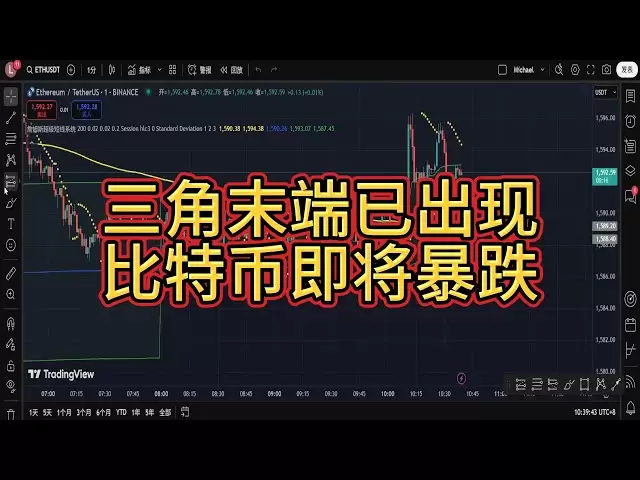

- Wird Bitcoin große Schwankungen erleben? Eine schmale Fluktuation für eine Woche! Wavely vorwärts, der Spiralabfall steht kurz vor dem Beginn?

- Apr 19, 2025 at 01:50 pm 币圈小神仙

- #Bitcoin#Bitcoin#BTC#Marktanalyse#Bitcoin Market Analysis Bitcoin ist kurz vor großen Schwankungen? Eine schmale Fluktuation für eine Woche! Wavely vorwärts, der Spiralabfall steht kurz vor dem Beginn? Wird Bitcoin große Schwankungen erleben? Eine schmale Fluktuation für eine Woche! Wavely vorwärts, der Spiralabfall steht kurz vor dem Beginn? Michael ist gut darin, Harmonic Form Trading und Vegas Tunnel Trading System zu verwenden, und ist auch der Gründer des Handelssystems von Kobe. 2019 in den Kreis eintreten und mehr als 5 Jahre lang stetige Gewinne erzielen! Gerne teilen und freue ich mich auf Kommunikation! Michael Financial Telegram Fan Group: https: //t.me ...