|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Articles d’actualité sur les crypto-monnaies

Une faille dans le processus d'authentification « Connectez-vous avec Google » de Google pourrait exposer des données utilisateur sensibles

Jan 15, 2025 at 09:04 pm

Une faille importante au sein d'OAuth (Open Authorization) via le processus d'authentification « Connexion avec Google » de Google pourrait exposer des données utilisateur sensibles.

A critical vulnerability in OAuth (Open Authorization) via Google's "Sign in with Google" authentication flow can lead to the exposure of sensitive user data. By exploiting a weakness related to domain ownership, attackers can gain unauthorized access to various applications, including critical SaaS platforms.

Une vulnérabilité critique dans OAuth (Open Authorization) via le flux d'authentification « Connectez-vous avec Google » de Google peut conduire à l'exposition de données utilisateur sensibles. En exploitant une faiblesse liée à la propriété du domaine, les attaquants peuvent obtenir un accès non autorisé à diverses applications, y compris les plateformes SaaS critiques.

Discovered by Truffle Security, the vulnerability stems from the ability to purchase domains of failed startups and re-create email accounts once used by former employees. While this doesn't allow access to previous email data, it does enable attackers to utilize these accounts to log in to SaaS products initially accessible with those credentials.

Découverte par Truffle Security, la vulnérabilité provient de la possibilité d'acheter des domaines de startups en échec et de recréer des comptes de messagerie autrefois utilisés par d'anciens employés. Bien que cela ne permette pas d'accéder aux données de messagerie précédentes, cela permet aux attaquants d'utiliser ces comptes pour se connecter aux produits SaaS initialement accessibles avec ces informations d'identification.

Other compromised platforms include communication, project management, and even interview systems, exposing sensitive business and candidate data to exploitation.

D'autres plates-formes compromises incluent les systèmes de communication, de gestion de projet et même d'entretien, exposant les données sensibles des entreprises et des candidats à l'exploitation.

Users can grant websites or applications access to their data from other services such as Google via OAuth without sharing passwords. When using the "Sign in with Google" feature, Google shares key user claims—like email and domain information—with third-party applications to authenticate users.

Les utilisateurs peuvent accorder à des sites Web ou à des applications l'accès à leurs données à partir d'autres services tels que Google via OAuth sans partager de mots de passe. Lorsque vous utilisez la fonctionnalité « Connexion avec Google », Google partage les principales déclarations des utilisateurs, telles que les informations de courrier électronique et de domaine, avec des applications tierces pour authentifier les utilisateurs.

Problems arise when apps rely solely on these claims for user authentication. If an organization ceases operations and its domain becomes available for purchase, attackers can acquire the domain, re-create email accounts, and use these to regain access to SaaS accounts tied to the defunct domain.

Des problèmes surviennent lorsque les applications s'appuient uniquement sur ces revendications pour l'authentification des utilisateurs. Si une organisation cesse ses activités et que son domaine devient disponible à l'achat, les attaquants peuvent acquérir le domaine, recréer des comptes de messagerie et les utiliser pour retrouver l'accès aux comptes SaaS liés au domaine défunt.

Furthermore, Google's OAuth ID tokens include a unique user identifier—the "sub claim"—that could technically mitigate this vulnerability. However, Truffle found this identifier unreliable in practice. In contrast, Microsoft Entra includes both "sub" and "oid" claims, ensuring an immutable user identifier to prevent such exploits.

De plus, les jetons d'identification OAuth de Google incluent un identifiant d'utilisateur unique – la « sous-revendication » – qui pourrait techniquement atténuer cette vulnérabilité. Cependant, Truffle a trouvé cet identifiant peu fiable dans la pratique. En revanche, Microsoft Entra inclut à la fois les revendications « sub » et « oid », garantissant un identifiant utilisateur immuable pour empêcher de tels exploits.

This vulnerability affects millions of users across widely adopted SaaS applications such as OpenAI ChatGPT, Slack, Notion, and Zoom. The potential compromise is particularly concerning for accounts linked to HR systems, exposing highly sensitive personal and financial information.

Cette vulnérabilité affecte des millions d'utilisateurs dans des applications SaaS largement adoptées telles que OpenAI ChatGPT, Slack, Notion et Zoom. La compromission potentielle est particulièrement préoccupante pour les comptes liés aux systèmes RH, exposant des informations personnelles et financières hautement sensibles.

Google initially classified the flaw as "intended behavior" but re-opened the bug report on December 19, 2024, after further evaluation. The tech giant awarded Dylan Ayrey a bounty of $1,337 and has labeled the issue as an "abuse-related methodology with high impact."

Google a initialement classé la faille comme « comportement prévu », mais a rouvert le rapport de bug le 19 décembre 2024, après une évaluation plus approfondie. Le géant de la technologie a accordé à Dylan Ayrey une prime de 1 337 dollars et a qualifié le problème de « méthodologie liée aux abus à fort impact ».

Clause de non-responsabilité:info@kdj.com

Les informations fournies ne constituent pas des conseils commerciaux. kdj.com n’assume aucune responsabilité pour les investissements effectués sur la base des informations fournies dans cet article. Les crypto-monnaies sont très volatiles et il est fortement recommandé d’investir avec prudence après une recherche approfondie!

Si vous pensez que le contenu utilisé sur ce site Web porte atteinte à vos droits d’auteur, veuillez nous contacter immédiatement (info@kdj.com) et nous le supprimerons dans les plus brefs délais.

-

-

- Troller Cat ($ tcat): la prévente privée qui pourrait définir la course de mèmes de 2025

- Apr 03, 2025 at 12:35 pm

- Et si votre prochain moonshot n'est même pas encore répertorié? Avec des pièces de mèmes éclairant les flux sociaux et les tableaux de bord de portefeuille, 2025 s'annonce comme une autre année d'évasion

-

-

-

- La législation américaine sur l'écuptise a fait une autre étape majeure

- Apr 03, 2025 at 12:25 pm

- La législation américaine sur le stablecoin a franchi une autre étape majeure mercredi alors qu'un comité de la Chambre des représentants a rejoint les homologues du Sénat pour faire avancer un projet de loi

-

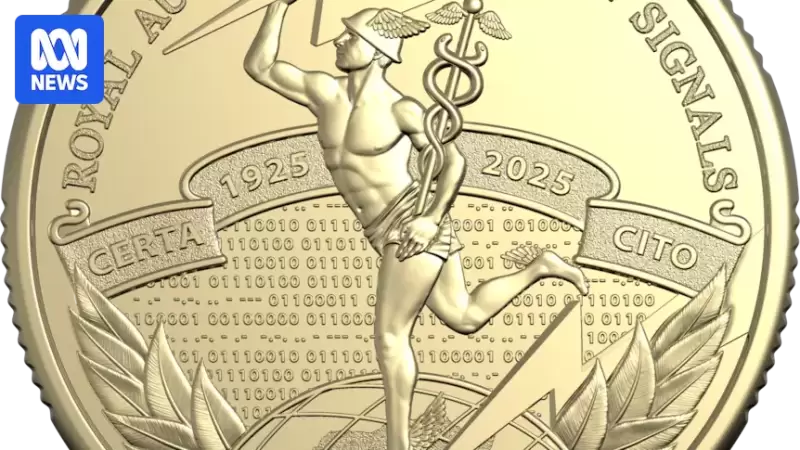

- La nouvelle pièce publiée par la Royal Australian Mint célèbre le centenaire du Royal Australian Corps of Signals - mais tout n'est pas comme il semble.

- Apr 03, 2025 at 12:25 pm

- Sous sa façade dorée, la pièce commémorative à 1 $ présente un message caché en code, attendant juste d'être craqué. Par Tenzing Johnson.

-

- Dragoin ($ ddgn) se réchauffe à nouveau - voici pourquoi ce pourrait être la meilleure prévente de crypto à acheter maintenant

- Apr 03, 2025 at 12:20 pm

- Alors que les marchés cryptographiques commencent à montrer des signes d'élan, un nouveau concurrent monte rapidement dans les rangs de la pièce MEME - Dragoin ($ ddgn).

-

- Ethereum Classic (etc.) reste cohérent, montrant une croissance progressive car elle s'en tient à son modèle d'origine.

- Apr 03, 2025 at 12:20 pm

- Ethereum Classic (etc.) reste cohérent, montrant une croissance progressive car elle s'en tient à son modèle d'origine. Pepe Coin (Pepe), en revanche, prospère sur Internet

-