|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Nachrichtenartikel zu Kryptowährungen

Ein Fehler im Authentifizierungsprozess „Mit Google anmelden“ von Google könnte vertrauliche Benutzerdaten preisgeben

Jan 15, 2025 at 09:04 pm

Ein erheblicher Fehler in OAuth (Open Authorization) über den Authentifizierungsprozess „Mit Google anmelden“ von Google könnte vertrauliche Benutzerdaten preisgeben.

A critical vulnerability in OAuth (Open Authorization) via Google's "Sign in with Google" authentication flow can lead to the exposure of sensitive user data. By exploiting a weakness related to domain ownership, attackers can gain unauthorized access to various applications, including critical SaaS platforms.

Eine kritische Schwachstelle in OAuth (Open Authorization) über den Authentifizierungsablauf „Mit Google anmelden“ von Google kann zur Offenlegung vertraulicher Benutzerdaten führen. Durch die Ausnutzung einer Schwachstelle im Zusammenhang mit dem Domänenbesitz können Angreifer unbefugten Zugriff auf verschiedene Anwendungen, einschließlich kritischer SaaS-Plattformen, erlangen.

Discovered by Truffle Security, the vulnerability stems from the ability to purchase domains of failed startups and re-create email accounts once used by former employees. While this doesn't allow access to previous email data, it does enable attackers to utilize these accounts to log in to SaaS products initially accessible with those credentials.

Die von Truffle Security entdeckte Schwachstelle beruht auf der Möglichkeit, Domains von gescheiterten Startups zu erwerben und E-Mail-Konten neu zu erstellen, die einst von ehemaligen Mitarbeitern verwendet wurden. Dies ermöglicht zwar keinen Zugriff auf frühere E-Mail-Daten, ermöglicht es Angreifern jedoch, diese Konten zu nutzen, um sich bei SaaS-Produkten anzumelden, auf die zunächst mit diesen Anmeldeinformationen zugegriffen werden kann.

Other compromised platforms include communication, project management, and even interview systems, exposing sensitive business and candidate data to exploitation.

Andere kompromittierte Plattformen umfassen Kommunikations-, Projektmanagement- und sogar Interviewsysteme, wodurch sensible Geschäfts- und Kandidatendaten der Ausbeutung ausgesetzt sind.

Users can grant websites or applications access to their data from other services such as Google via OAuth without sharing passwords. When using the "Sign in with Google" feature, Google shares key user claims—like email and domain information—with third-party applications to authenticate users.

Nutzer können Websites oder Anwendungen über OAuth Zugriff auf ihre Daten von anderen Diensten wie Google gewähren, ohne Passwörter weiterzugeben. Bei Verwendung der Funktion „Mit Google anmelden“ gibt Google wichtige Benutzeransprüche – wie E-Mail- und Domaininformationen – an Anwendungen von Drittanbietern weiter, um Benutzer zu authentifizieren.

Problems arise when apps rely solely on these claims for user authentication. If an organization ceases operations and its domain becomes available for purchase, attackers can acquire the domain, re-create email accounts, and use these to regain access to SaaS accounts tied to the defunct domain.

Probleme entstehen, wenn Apps sich bei der Benutzerauthentifizierung ausschließlich auf diese Ansprüche verlassen. Wenn eine Organisation den Betrieb einstellt und ihre Domain zum Kauf angeboten wird, können Angreifer die Domain erwerben, E-Mail-Konten neu erstellen und diese verwenden, um wieder Zugriff auf SaaS-Konten zu erhalten, die mit der nicht mehr existierenden Domain verknüpft sind.

Furthermore, Google's OAuth ID tokens include a unique user identifier—the "sub claim"—that could technically mitigate this vulnerability. However, Truffle found this identifier unreliable in practice. In contrast, Microsoft Entra includes both "sub" and "oid" claims, ensuring an immutable user identifier to prevent such exploits.

Darüber hinaus enthalten die OAuth-ID-Tokens von Google eine eindeutige Benutzerkennung – den „Sub Claim“ – der diese Schwachstelle technisch abschwächen könnte. Allerdings hielt Truffle diesen Identifikator in der Praxis für unzuverlässig. Im Gegensatz dazu enthält Microsoft Entra sowohl „sub“- als auch „oid“-Ansprüche und gewährleistet so eine unveränderliche Benutzerkennung, um solche Exploits zu verhindern.

This vulnerability affects millions of users across widely adopted SaaS applications such as OpenAI ChatGPT, Slack, Notion, and Zoom. The potential compromise is particularly concerning for accounts linked to HR systems, exposing highly sensitive personal and financial information.

Diese Sicherheitslücke betrifft Millionen von Benutzern weit verbreiteter SaaS-Anwendungen wie OpenAI ChatGPT, Slack, Notion und Zoom. Die potenzielle Kompromittierung ist besonders besorgniserregend für Konten, die mit HR-Systemen verknüpft sind und hochsensible persönliche und finanzielle Informationen preisgeben.

Google initially classified the flaw as "intended behavior" but re-opened the bug report on December 19, 2024, after further evaluation. The tech giant awarded Dylan Ayrey a bounty of $1,337 and has labeled the issue as an "abuse-related methodology with high impact."

Google stufte den Fehler zunächst als „beabsichtigtes Verhalten“ ein, öffnete den Fehlerbericht jedoch nach weiterer Auswertung am 19. Dezember 2024 erneut. Der Technologieriese sprach Dylan Ayrey ein Kopfgeld von 1.337 US-Dollar zu und bezeichnete das Problem als „missbrauchsbezogene Methodik mit großer Auswirkung“.

Haftungsausschluss:info@kdj.com

Die bereitgestellten Informationen stellen keine Handelsberatung dar. kdj.com übernimmt keine Verantwortung für Investitionen, die auf der Grundlage der in diesem Artikel bereitgestellten Informationen getätigt werden. Kryptowährungen sind sehr volatil und es wird dringend empfohlen, nach gründlicher Recherche mit Vorsicht zu investieren!

Wenn Sie glauben, dass der auf dieser Website verwendete Inhalt Ihr Urheberrecht verletzt, kontaktieren Sie uns bitte umgehend (info@kdj.com) und wir werden ihn umgehend löschen.

-

- Trust Wallet veranstaltet eine AMA auf X, die Vertreter von 1inch und Moonpay enthält

- Apr 03, 2025 at 12:40 pm

- Trust Wallet wird eine AMA auf X veranstalten, die Vertreter von 1inch und Moonpay enthält. Das Gespräch konzentriert sich auf die Herausforderungen und Anforderungen des Onboarding der nächsten 1 Milliarde Benutzer in das Blockchain -Netzwerk.

-

-

- Sleep Token kehrt mit der neuen Single 'Caramel' zurück, bevor das bevorstehende Album 'Sogar in Arcadia'

- Apr 03, 2025 at 12:35 pm

- Sleep Token wird diesen Freitag, den 4. April, mit einer neuen Single mit dem Titel 'Caramel' zurückkehren. Es ist der zweite Track, der sogar von ihrem kommenden Album aufgehoben wird

-

- Troller Cat ($ TCAT): Der private Vorverkauf, der 2025 Meme Run definieren könnte

- Apr 03, 2025 at 12:35 pm

- Was ist, wenn Ihr nächster Mondshot noch nicht einmal aufgeführt ist? Mit Meme -Münzen, die soziale Feeds und Portfolio -Dashboards gleichermaßen beleuchten, wird 2025 zu einem weiteren Breakout -Jahr

-

-

- PayPal fügt Solana (SOL) und Chainlink (Link) zu seinen unterstützten digitalen Vermögenswerten hinzu

- Apr 03, 2025 at 12:30 pm

- PayPal, eine der größten Plattformen für digitale Zahlungen, hat Solana (SOL) und Chainlink (Link) zu seinen unterstützten digitalen Vermögenswerten für Kunden in den USA hinzugefügt

-

-

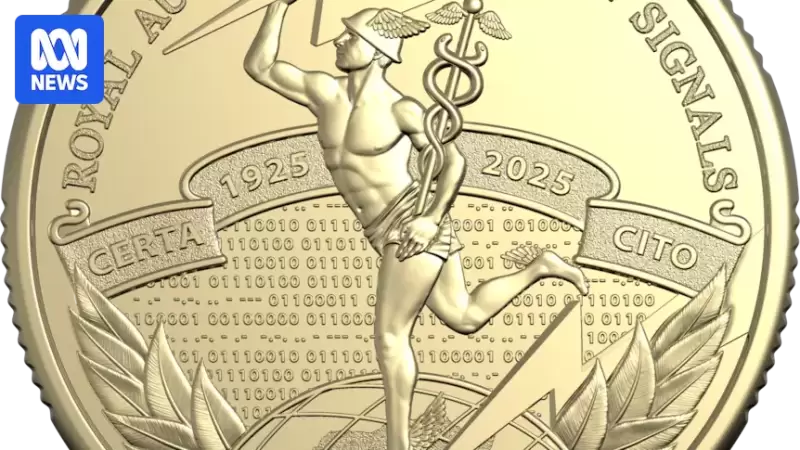

- Neue Münze, die von der Royal Australian Mint veröffentlicht wurde, feiert das 100 -jährige Jubiläum des Royal Australian Corps of Signals - aber nicht alles ist so, wie es scheint.

- Apr 03, 2025 at 12:25 pm

- Unter seiner goldenen Fassade bietet die 1 -Dollar -Münze eine versteckte Nachricht im Code, die nur darauf wartet, geknackt zu werden. Von Tenzing Johnson.

-