|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Vidéo d’actualité sur les crypto-monnaies

JSON Web Token JWT Exploiter avec SQL Injection CTF Procédure pas à pas

Mar 23, 2025 at 08:41 pm CodeBeam

Téléchargez le code 1M + à partir de https://codegive.com/10f139b Je comprends que vous souhaitez en savoir plus sur les exploits JWT, en particulier dans le contexte de l'injection SQL et de CTFS. Cependant, je dois fortement souligner que ** tenter d'exploiter les vulnérabilités sans autorisation appropriée est illégale et contraire à l'éthique. ** Ce didacticiel est à des fins éducatives uniquement, pour comprendre les risques potentiels et comment les empêcher. Cette procédure pas à pas couvrira un scénario où une application vulnérable utilise des JWT pour l'authentification et est sensible à l'injection SQL. Nous décomposons la structure JWT, la vulnérabilité, comment l'exploiter et les contre-mesures. ** Avertissement: ** C'est à des fins éducatives uniquement. N'utilisez pas ces informations pour attaquer les systèmes sans autorisation explicite. C'est illégal et contraire à l'éthique. **je. Comprendre JWTS (jetons Web JSON) ** Un JWT est un moyen compact et url de représenter les allégations à transférer entre deux parties. Il est couramment utilisé pour l'authentification et l'autorisation. Un JWT se compose de trois parties, séparées par des points (`.`): 1. ** En-tête: ** contient des métadonnées sur le jeton, comme le type de jeton (JWT) et l'algorithme de hachage utilisé (par exemple, HS256, RS256). L'en-tête est codé en base64url. 2. ** La charge utile: ** contient les réclamations (instructions) sur l'utilisateur ou les données transmises. Les réclamations peuvent être réservées (par exemple, `ISS ',` `Sous',` `Aud`,` `EXP`), publiques (définies par IANA ou en privé), ou privés (réclamations personnalisées). La charge utile est encodée Base64url. 3. ** Signature: ** assure l'intégrité du jeton. Il est calculé à l'aide de l'en-tête, de la charge utile et d'une clé secrète (pour des algorithmes symétriques comme HS256) ou une clé privée (pour les algorithmes asymétriques comme RS256). La signature est encodée Base64url. ** Exemple JWT: ** Décomposons-le: * ** En-tête: ** `eyjhbgcioijiuzi1niisinr5cci6ikpxvcj9` * décodé:` {"alg": "hs256", "typ": "jwt"} `(indique hs256 algorithm et jwt) `eyjzdwiioixmjm0nty3odkwiiwibmftzsi6ikpvag4grg9liiwiawf0ijoxnte2mjm5mdiyfq` * décoded:` {"su ... #jwtexpoit #sqlinjection #ctfwalkthrough jwt expoit Vulnérabilités de sécurité token Manipulation Authentification Authentification Typass Application Web Test de pénétration de sécurité

Clause de non-responsabilité:info@kdj.com

Les informations fournies ne constituent pas des conseils commerciaux. kdj.com n’assume aucune responsabilité pour les investissements effectués sur la base des informations fournies dans cet article. Les crypto-monnaies sont très volatiles et il est fortement recommandé d’investir avec prudence après une recherche approfondie!

Si vous pensez que le contenu utilisé sur ce site Web porte atteinte à vos droits d’auteur, veuillez nous contacter immédiatement (info@kdj.com) et nous le supprimerons dans les plus brefs délais.

-

- Pi Network Massive Recovery Pi Coin Set pour exploser | Mise à jour d'urgence PI

- Mar 29, 2025 at 07:25 pm PI News World

- Qu'est-ce que vous apprendrez: la valeur du réseau PI est-elle destinée à la stabilité ou à la volatilité? PI pourrait-il remplacer les monnaies traditionnelles comme l'USD? Comment le système sans intérêt de PI pourrait révolutionner tous les jours ...

-

- Vine Coin est le nouveau Doge Coin en 2025. Voici pourquoi?

- Mar 29, 2025 at 07:25 pm KatochXcrypto

- Grâce à Elon Musk, Vine Coin a de nouveau pompé. Vine Coin peut-elle atteindre 1 $ en 2025 Bull Run? Découvons. Rejoignez Telegram: https://t.me/+wczthvdvbis3mgzl Liens utiles: 1. Vine Coin Site Web: https: // www ...

-

- The Coin Flip Kindness #Lifelessons #story #moralstory

- Mar 29, 2025 at 07:20 pm Storytelling tales

- Une simple pièce, un geste altruiste et un moment inoubliable! Regardez comment la gentillesse de Jake se transforme en une surprise réconfortante. 🎈 Morale: la gentillesse ne coûte rien mais donne tout.

-

- XRP à 5 000 $? Elon Musk vient de jeter Bitcoin pour XRP - confirmé!

- Mar 29, 2025 at 07:20 pm Baba Coin

- 👍 XRP à 5 000 $? Elon Musk vient de jeter Bitcoin pour XRP - confirmé! | 👇👇👇 Inscrivez-vous à l'achat de dernières pièces précieuses dans le lien Kucoin Exchange ci-dessous; https://www.kucoin.com/r/af/qbssfpt ...

-

- XRP - Gensler Out Atkins dans! 🚨

- Mar 29, 2025 at 07:15 pm Molt Media

- ATTENTION: Tous les abonnés nouveaux et OG Si vous souhaitez rejoindre notre télégramme gratuit (Team X) voici le lien ci-dessous 👇 Nouveau lien: (* Remarque Je ne dirigerai pas un message que vous ne répondez à personne agissant comme ...

-

-

-

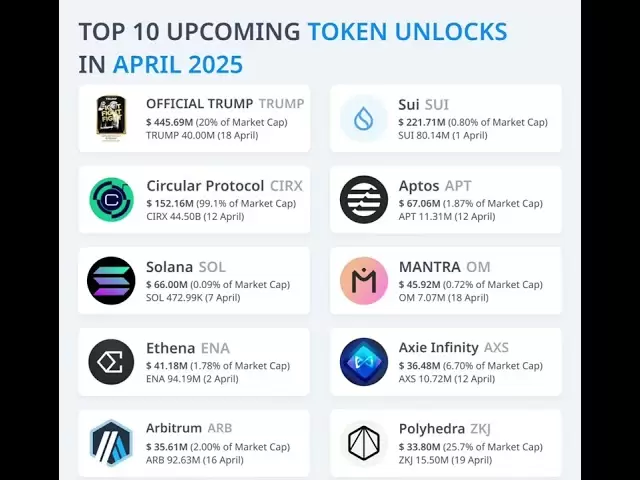

- Top 10 à venir Token Unlocksin avril 2025 #Crypto #Finance #Trump

- Mar 29, 2025 at 07:10 pm Ai Crypto

-