|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Nachrichtenvideo zur Kryptowährung

JSON Web Token JWT Exploit mit SQL Injection CTF -Walkthrough

Mar 23, 2025 at 08:41 pm CodeBeam

Laden Sie 1M+ Code von https://codegive.com/10f139b herunter. Ich verstehe, dass Sie sich über JWT -Exploits informieren möchten, insbesondere im Zusammenhang mit SQL -Injektion und CTFs. Ich muss jedoch dringend betonen, dass ** versucht, Schwachstellen ohne ordnungsgemäße Genehmigung illegal und unethisch zu nutzen. Diese Walkthrough wird ein Szenario abdecken, in dem eine gefährdete Anwendung JWTS zur Authentifizierung verwendet und für die SQL -Injektion anfällig ist. Wir werden die JWT -Struktur, die Verwundbarkeit, die Ausnutzung und Gegenmaßnahmen aufschlüsseln. ** Haftungsausschluss: ** Dies dient nur zu Bildungszwecken. Verwenden Sie diese Informationen nicht, um Systeme ohne ausdrückliche Erlaubnis anzugreifen. Es ist illegal und unethisch. **ich. Das Verständnis von JWTS (JSON Web Tokens) ** A JWT ist ein kompaktes URL-sicherer Mittel, um Ansprüche zu repräsentieren, die zwischen zwei Parteien übertragen werden sollen. Es wird häufig zur Authentifizierung und Autorisierung verwendet. Ein JWT besteht aus drei Teilen, die durch Punkte (`.") getrennt sind: 1. ** Header: ** Enthält Metadaten um den Token, wie die Art des Tokens (JWT) und den verwendeten Hashing -Algorithmus (z. B. HS256, RS256). Der Header ist Base64url codiert. 2. ** Nutzlast: ** Enthält die Ansprüche (Aussagen) über den Benutzer oder die Daten, die übertragen werden. Ansprüche können reserviert werden (z. B. "Iss", "Sub", "aud", "exp"), öffentlich (definiert von Iana oder privat) oder private (benutzerdefinierte Ansprüche). Die Nutzlast ist base64url codiert. 3. ** Signatur: ** sorgt für die Integrität des Tokens. Es wird unter Verwendung der Header, der Nutzlast und eines geheimen Schlüssels (für symmetrische Algorithmen wie HS256) oder einem privaten Schlüssel (für asymmetrische Algorithmen wie RS256) berechnet. Die Signatur ist base64url codiert. ** Beispiel JWT: ** Lassen Sie es uns aufschlüsseln:*** Header: ** `eyjhbgcioijiuzi1niisinr5cci6ikpxvcj9`*decodiert:` {"Alg": "HS256", "Typ": "Jwt" ** ****** `` `() (individuell hs256 algorith und jwt"} `() (` ( #) () ( #). `eyjzdwiioiixmjm0nty3odkwiiwibmftzsi6ikpvag4grg9liiwiawf0ijoxnte2mjm5mdiyfq` * decoded: `{"su ... #JWTExploit #SQLInjection #CTFWalkthrough jwt exploit sql injection ctf walkthrough json web token security Schwachstellen Token Manipulation Authentifizierung Bypass Webanwendung Sicherheit Penetration Testen Ethisches Hacking Owasp Payload -Handwerk Datenbank Ausnutzung Redteam Bug Bounty

Haftungsausschluss:info@kdj.com

Die bereitgestellten Informationen stellen keine Handelsberatung dar. kdj.com übernimmt keine Verantwortung für Investitionen, die auf der Grundlage der in diesem Artikel bereitgestellten Informationen getätigt werden. Kryptowährungen sind sehr volatil und es wird dringend empfohlen, nach gründlicher Recherche mit Vorsicht zu investieren!

Wenn Sie glauben, dass der auf dieser Website verwendete Inhalt Ihr Urheberrecht verletzt, kontaktieren Sie uns bitte umgehend (info@kdj.com) und wir werden ihn umgehend löschen.

-

- PI -Netzwerk Massive Recovery PI -Münzmünze auf Explode | Dringendes PI -Update

- Mar 29, 2025 at 07:25 pm PI News World

- Was Sie lernen: Ist der Wert des PI -Netzwerks für Stabilität oder Volatilität bestimmt? Könnte PI traditionelle Währungen wie der USD ersetzen? Wie das interessierende System von Pi jeden Tag revolutionieren könnte ...

-

- Rebmünze ist die neue Doge -Münze im Jahr 2025. Hier ist warum?

- Mar 29, 2025 at 07:25 pm KatochXcrypto

- Dank Elon Musk hat die Rebemünze wieder gepumpt. Kann Vine Coin im 2025 Bullenlauf $ 1 treffen? Lassen Sie uns herausfinden. Treten Sie mit Telegram ein: https://t.me/+wczthvdvbis3mgzl Nützliche Links: 1. Vine Coin -Website: https: // www ...

-

- Die Münzflip -Freundlichkeit #Lifelessons #Story #MoralStory

- Mar 29, 2025 at 07:20 pm Storytelling tales

- Eine einfache Münze, eine selbstlose Geste und ein unvergesslicher Moment! Beobachten Sie, wie sich Jakes Freundlichkeit in eine herzerwärmende Überraschung verwandelt. 🎈 Moral: Güte kostet nichts anderes, als alles zu geben.

-

- XRP auf 5.000 US -Dollar? Elon Musk hat Bitcoin gerade für XRP geworfen - bestätigt!

- Mar 29, 2025 at 07:20 pm Baba Coin

- 👍 XRP auf 5.000 US -Dollar? Elon Musk hat Bitcoin gerade für XRP geworfen - bestätigt! | 👇👇👇 Melden Sie sich für den Kauf der neuesten wertvollen Münzen im Kucoin Exchange -Link unten an. https://www.kucoin.com/r/af/qbssfpt ...

-

- XRP - Gensler Out Atkins in! 🚨

- Mar 29, 2025 at 07:15 pm Molt Media

- Achtung: Alle neuen und OG -Abonnenten, wenn Sie an unserem kostenlosen Telegramm beitreten möchten (Team X) Hier finden Sie den Link unten 👇 Neuen Link: (*Beachten Sie, dass Sie keine direkte Nachricht haben. Sie antworten nicht auf jemanden, der sich wie ...

-

-

-

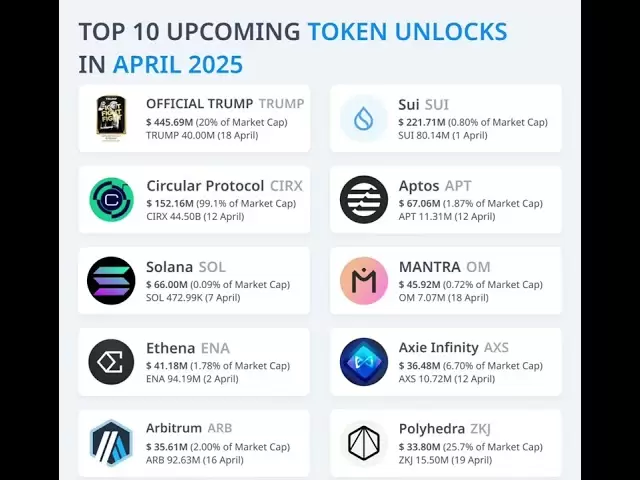

- Top 10 bevorstehende Token Unlocksin April 2025 #Crypto #finance #trump

- Mar 29, 2025 at 07:10 pm Ai Crypto

-