|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Articles d’actualité sur les crypto-monnaies

Le hack IFTTT expose des vulnérabilités dans les processus automatisés

Mar 23, 2024 at 09:27 am

Le récent piratage d'IFTTT révèle des vulnérabilités dans les processus automatisés, mettant en évidence le risque que les cybercriminels représentent pour notre sécurité. En ciblant l'application plutôt que les comptes d'influenceurs individuels, les pirates peuvent exploiter la confiance associée aux noms populaires, conduisant potentiellement à un vol à grande échelle. Malgré son âge, lancé en 2011, IFTTT reste un choix populaire parmi les utilisateurs, notamment des personnalités influentes du monde des cryptomonnaies comme Packy McCormick, Scott Shapiro et Justin Kan.

IFTTT Hack: Are Our Automated Processes Secure?

IFTTT Hack : nos processus automatisés sont-ils sécurisés ?

Cybercriminals have seized the IFTTT (If This Then That) app, which automates social media posts. Their objective? Stealing on a grand scale by exploiting the trust associated with popular names.

Les cybercriminels se sont emparés de l'application IFTTT (If This Then That), qui automatise les publications sur les réseaux sociaux. Leur objectif ? Voler à grande échelle en exploitant la confiance associée aux noms populaires.

Why Target Influencers' Accounts When You Can Control the App?

Pourquoi cibler les comptes d'influenceurs quand vous pouvez contrôler l'application ?

Instead of hacking individual influencers' accounts, why not hack an app that automates their social media activities? That's precisely what happened with the IFTTT attack. Despite its age (debuting in 2011), the app boasts a user base that includes cryptocurrency heavyweights like Packy McCormick, Scott Shapiro, and Justin Kan.

Au lieu de pirater les comptes d'influenceurs individuels, pourquoi ne pas pirater une application qui automatise leurs activités sur les réseaux sociaux ? C'est précisément ce qui s'est passé avec l'attaque IFTTT. Malgré son âge (lancée en 2011), l'application dispose d'une base d'utilisateurs qui comprend des poids lourds de la crypto-monnaie comme Packy McCormick, Scott Shapiro et Justin Kan.

Phishing With a Twist: Crypto-Celebrity Memecoin Investment

Phishing avec une touche d'originalité : investissement dans les crypto-célébrités Memecoin

The hackers hijacked the accounts on these influencers' portals and embarked on a phishing expedition. They cleverly exploited the influencers' reach to promote a fake "memecoin" on Solana called $Packy. Unsuspecting victims were lured into draining their wallets.

Les pirates ont détourné les comptes sur les portails de ces influenceurs et se sont lancés dans une expédition de phishing. Ils ont intelligemment exploité la portée des influenceurs pour promouvoir un faux « memecoin » sur Solana appelé $Packy. Des victimes sans méfiance ont été incitées à vider leur portefeuille.

Memecoin Craze on Solana: A Phishing Goldmine

Memecoin Craze sur Solana : une mine d'or de phishing

Solana's popularity has made it a target for hackers. The surge in SOL's exchange rate and the memecoin frenzy have presented an ideal opportunity for phishing.

La popularité de Solana en a fait une cible pour les pirates. La hausse du taux de change de SOL et la frénésie des memecoins ont constitué une opportunité idéale pour le phishing.

Vigilance and DYOR: Essential Defenses

Vigilance et DYOR : Défenses essentielles

Expect more IFTTT-like attacks in the coming weeks. Stay vigilant and conduct your own research (DYOR) to stay informed about the latest phishing tactics. Our cybersecurity and phishing guide provides valuable insights into both traditional and emerging phishing methods.

Attendez-vous à davantage d’attaques de type IFTTT dans les semaines à venir. Restez vigilant et effectuez vos propres recherches (DYOR) pour rester informé des dernières tactiques de phishing. Notre guide sur la cybersécurité et le phishing fournit des informations précieuses sur les méthodes de phishing traditionnelles et émergentes.

Lesson Learned: Control Your Automation

Leçon apprise : contrôlez votre automatisation

While automation can be a boon, it's crucial to maintain control over these processes. Ensure that your automated tasks are secure and not vulnerable to exploitation. The IFTTT hack serves as a stark reminder that even well-established apps can become targets for cybercriminals.

Même si l’automatisation peut être une aubaine, il est crucial de garder le contrôle de ces processus. Assurez-vous que vos tâches automatisées sont sécurisées et non vulnérables à l’exploitation. Le piratage d’IFTTT nous rappelle brutalement que même les applications bien établies peuvent devenir des cibles pour les cybercriminels.

Clause de non-responsabilité:info@kdj.com

Les informations fournies ne constituent pas des conseils commerciaux. kdj.com n’assume aucune responsabilité pour les investissements effectués sur la base des informations fournies dans cet article. Les crypto-monnaies sont très volatiles et il est fortement recommandé d’investir avec prudence après une recherche approfondie!

Si vous pensez que le contenu utilisé sur ce site Web porte atteinte à vos droits d’auteur, veuillez nous contacter immédiatement (info@kdj.com) et nous le supprimerons dans les plus brefs délais.

-

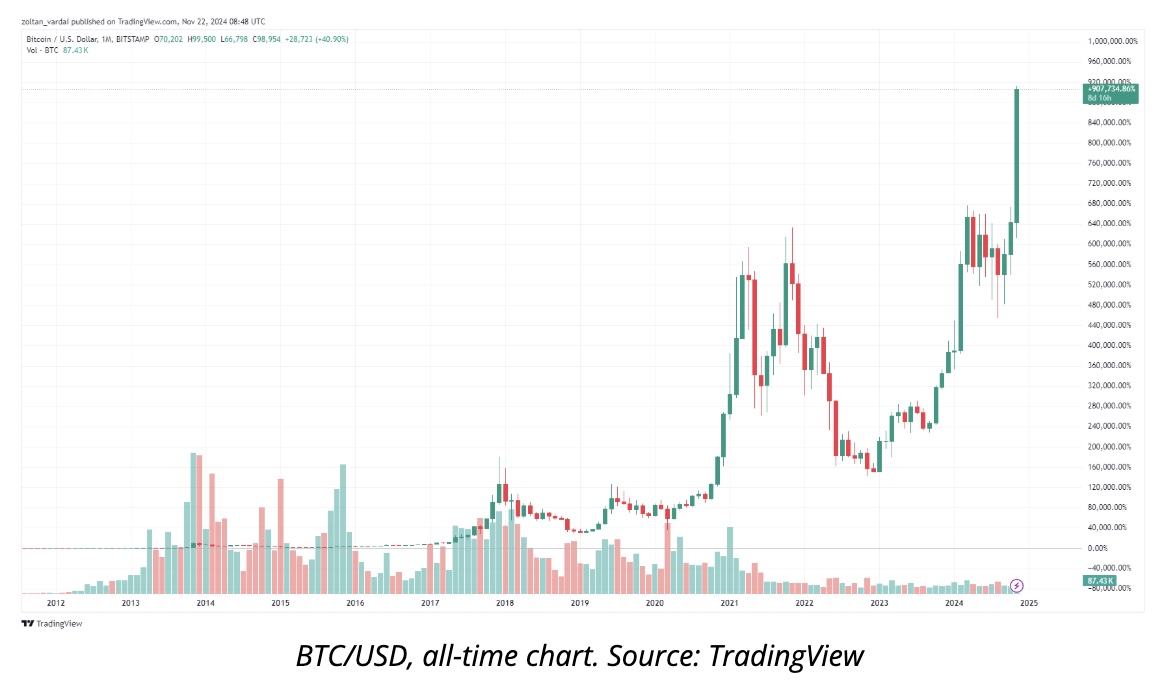

- Les prix du Bitcoin (BTC) ont augmenté depuis l'automne récent et visent à récupérer le cap de 90 000 $

- Nov 23, 2024 at 08:30 pm

- Bitcoin (BTC) a connu une légère correction à la baisse en dessous du cap des 90 000 $. Cependant, la monnaie numérique rebondit, car les haussiers du Bitcoin semblent résister à cette phase baissière.

-

-

- Bitcoin fait quelque chose qu'il n'a jamais fait auparavant, et cela pourrait conduire à des gains importants

- Nov 23, 2024 at 08:20 pm

- La SEC a approuvé 11 ETF Bitcoin au comptant en janvier 2024. Ces nouveaux fonds permettent aux investisseurs d’ajouter une exposition Bitcoin aux comptes de courtage existants.

-

-

-

-

-

-

- Bitcoin et Ethereum affichent une forte croissance alors que les taureaux poussent les prix vers des niveaux clés

- Nov 23, 2024 at 08:20 pm

- Selon ChangeNOW, un service d'échange de crypto-monnaie sans inscription, les volumes de transactions pour Bitcoin et Ethereum ont augmenté. Cette poussée suggère que les investisseurs avisés et les grands détenteurs soucieux de la sécurité des fonds s'accumulent, ce qui laisse présager une croissance future possible de ces pièces.