-

Bitcoin

Bitcoin $82,705.2448

-0.35% -

Ethereum

Ethereum $1,786.8301

-0.40% -

Tether USDt

Tether USDt $0.9996

0.03% -

XRP

XRP $2.1270

1.16% -

BNB

BNB $593.1882

0.01% -

Solana

Solana $117.8664

-0.56% -

USDC

USDC $1.0000

0.02% -

Dogecoin

Dogecoin $0.1673

-0.14% -

Cardano

Cardano $0.6488

-0.52% -

TRON

TRON $0.2380

-0.78% -

UNUS SED LEO

UNUS SED LEO $9.0873

-3.90% -

Chainlink

Chainlink $12.6492

-0.45% -

Toncoin

Toncoin $3.2597

-2.81% -

Stellar

Stellar $0.2513

-2.10% -

Avalanche

Avalanche $17.8950

0.61% -

Sui

Sui $2.2066

-1.01% -

Shiba Inu

Shiba Inu $0.0...01212

-0.11% -

Hedera

Hedera $0.1604

-1.94% -

Litecoin

Litecoin $82.2055

-1.82% -

Polkadot

Polkadot $3.9095

-3.28% -

MANTRA

MANTRA $6.2915

0.00% -

Bitcoin Cash

Bitcoin Cash $297.6102

0.29% -

Dai

Dai $1.0001

0.01% -

Bitget Token

Bitget Token $4.4284

-2.57% -

Ethena USDe

Ethena USDe $0.9990

-0.01% -

Pi

Pi $0.6234

17.60% -

Monero

Monero $216.0552

-0.27% -

Hyperliquid

Hyperliquid $11.5819

0.59% -

Uniswap

Uniswap $5.7982

-0.03% -

OKB

OKB $50.9774

5.91%

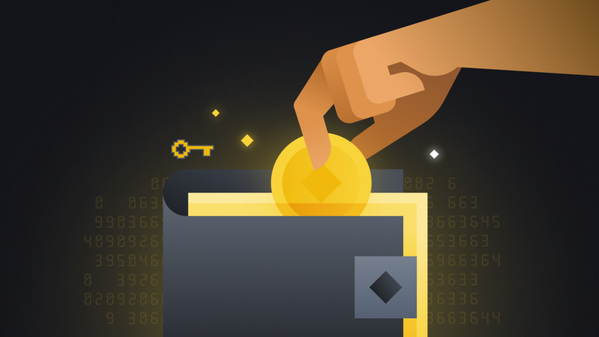

Empfehlung für dezentrale Wallets

Dezentrale Wallets wie MetaMask, Trust Wallet und Coinbase Wallet bieten vollständige Kontrolle, erhöhte Sicherheit und Anonymität für die Verwaltung von Krypto-Assets ohne Zwischenhändler.

Oct 04, 2024 at 01:12 pm

Empfehlungen für dezentrale Wallets

Dezentrale Wallets sind eine Schlüsselkomponente des Kryptowährungs-Ökosystems und bieten Benutzern die volle Kontrolle über ihre Gelder, ohne dass Zwischenhändler erforderlich sind. Im Gegensatz zu zentralisierten Wallets, die von einer Drittorganisation kontrolliert werden, speichern dezentrale Wallets private Schlüssel und verwalten Krypto-Assets auf dem eigenen Gerät des Benutzers.

Hauptmerkmale dezentraler Wallets:

- Volle Kontrolle: Benutzer behalten exklusiven Zugriff auf ihre privaten Schlüssel und stellen so den vollständigen Besitz der Vermögenswerte sicher.

- Erhöhte Sicherheit: Private Schlüssel werden lokal gespeichert, wodurch das Risiko von Hacking oder unbefugtem Zugriff verringert wird.

- Anonymität: Dezentrale Wallets erfordern keine persönlichen Informationen oder Identifikation, was die Privatsphäre fördert.

- Kompatibilität: Kann mit mehreren Blockchain-Netzwerken verwendet werden, sodass Benutzer eine Vielzahl von Kryptowährungen speichern können.

Empfohlene dezentrale Wallets:

1. MetaMask

- Kompatibel mit Ethereum- und EVM-kompatiblen Blockchains

- Browserbasiertes Wallet mit Unterstützung für Browsererweiterungen

- Benutzerfreundliche Oberfläche mit erweiterten Funktionen

2. Vertrauensgeldbörse

- Multi-Währungs-Wallet, das über 1 Million Krypto-Assets unterstützt

- Integrierte dezentrale Börse (DEX) für nahtlosen Handel mit Kryptowährungen

- Mobile und webbasierte Plattform mit Social-Recovery-Optionen

3. Coinbase Wallet (ehemals Toshi)

- Nicht verwahrte Wallet aus dem Coinbase-Ökosystem

- Einfache und sichere Schnittstelle zur Verwaltung von Krypto-Assets

- Unterstützt die wichtigsten Kryptowährungen und Ethereum-basierte Token

4. Exodus

- Desktop- und mobile Geldbörse mit Fokus auf Benutzerfreundlichkeit

- Integrierte Börse zum Austausch von Krypto-Assets direkt innerhalb der Wallet

- Unterstützt eine breite Palette von Kryptowährungen und bietet Atomic Swaps

5. Ledger Nano X

- Hardware-Wallet mit High-End-Sicherheitsfunktionen

- Unterstützt die wichtigsten Kryptowährungen und eine breite Palette von ERC-20-Tokens

- Bequeme Bluetooth- und mobile App-Konnektivität

Bei der Auswahl eines dezentralen Wallets zu berücksichtigende Faktoren:

- Sicherheit: Das Wallet sollte robuste Sicherheitsmaßnahmen zum Schutz privater Schlüssel und Gelder bieten.

- Kompatibilität: Stellen Sie sicher, dass das Wallet die Blockchain-Netzwerke unterstützt, die Sie verwenden möchten.

- Funktionen: Berücksichtigen Sie die Funktionen, die Sie benötigen, z. B. integrierten Austausch, Token-Unterstützung oder Hardware-Integration.

- Benutzerfreundlichkeit: Das Wallet sollte insbesondere für Anfänger einfach zu navigieren und zu verwenden sein.

- Ruf: Vertrauenswürdige Wallets mit nachweislicher Erfolgsbilanz und überzeugenden Nutzerbewertungen werden bevorzugt.

Haftungsausschluss:info@kdj.com

Die bereitgestellten Informationen stellen keine Handelsberatung dar. kdj.com übernimmt keine Verantwortung für Investitionen, die auf der Grundlage der in diesem Artikel bereitgestellten Informationen getätigt werden. Kryptowährungen sind sehr volatil und es wird dringend empfohlen, nach gründlicher Recherche mit Vorsicht zu investieren!

Wenn Sie glauben, dass der auf dieser Website verwendete Inhalt Ihr Urheberrecht verletzt, kontaktieren Sie uns bitte umgehend (info@kdj.com) und wir werden ihn umgehend löschen.

-

FUN Jetzt handeln

FUN Jetzt handeln$0.0089

66.03%

-

KEEP Jetzt handeln

KEEP Jetzt handeln$0.1136

65.93%

-

TRAC Jetzt handeln

TRAC Jetzt handeln$0.4392

29.61%

-

PI Jetzt handeln

PI Jetzt handeln$0.6471

20.54%

-

TOSHI Jetzt handeln

TOSHI Jetzt handeln$0.0...02728

16.77%

-

MERL Jetzt handeln

MERL Jetzt handeln$0.0946

11.67%

- Meme Coin Breakout Star Pepe (Pepe) steht vor einer neuen Konkurrenz von Dawgz AI ($ Dagz)

- 2025-04-06 00:45:12

- Bitcoin (BTC) handelt derzeit mit 23% weniger als das Allzeithoch

- 2025-04-06 00:45:12

- Nordkoreanische betrügerische Technologiearbeiter erweitern ihre Reichweite nach Europa nach dem Vorgehen der USA nach Europa

- 2025-04-06 00:40:12

- Wie kann man $ Cake auf Pancakeswap stecke? Eine Schritt-für-Schritt-Anleitung

- 2025-04-06 00:40:12

- Brasilien hat sich als kryptofreundliche lateinamerikanische Nation etabliert

- 2025-04-06 00:35:12

- Bitcoin -Bergbauunternehmen haben im März 25% ihres Marktwerts verloren, den schlimmsten Monat in der Geschichte

- 2025-04-06 00:35:12

Verwandtes Wissen

Wie kontaktiere ich die Rabby -Brieftaschenunterstützung?

Apr 04,2025 at 08:42am

Einführung in die Rabby -Brieftaschenstütze Wenn Sie ein Benutzer von Rabby -Brieftaschen sind und Hilfe benötigen, ist es entscheidend, zu wissen, wie Sie sich mit ihrem Support -Team wenden. Rabby Wallet bietet verschiedene Methoden an, um Hilfe zu erreichen und sicherzustellen, dass Benutzer die Unterstützung effizient erhalten. Dieser Artikel führt ...

Wie stelle ich eine mehrsignaturenbrieftasche in Rabby-Brieftasche auf?

Apr 05,2025 at 06:49pm

Die Einrichtung einer Mehrzweig-Brieftasche in Kaninchen-Brieftasche beinhaltet mehrere detaillierte Schritte, um Sicherheit und Funktionalität zu gewährleisten. Für eine Mehrfachsignatur-Brieftasche sind mehrere private Schlüssel erforderlich, um eine Transaktion zu autorisieren und eine zusätzliche Sicherheitsebene hinzuzufügen. Hier finden Sie eine u...

Wie setze ich das Standardnetzwerk in Rabby -Brieftasche ein?

Apr 04,2025 at 06:35am

Das Einstellen des Standardnetzwerks in Rabby Wallet ist ein entscheidender Schritt für Benutzer, die häufig mit verschiedenen Blockchain -Netzwerken interagieren. Dieser Leitfaden führt Sie durch den Prozess der Einstellung Ihres bevorzugten Netzwerks als Standardeinstellung und sorgt für eine nahtlose Erfahrung bei der Verwaltung Ihrer Kryptowährungen...

Wie aktualisiere ich die Version von Rabby Wallet?

Apr 05,2025 at 02:14am

Die Aktualisierung der Version von Rabby Wallet ist eine wesentliche Aufgabe, um sicherzustellen, dass Sie über die neuesten Funktionen, Sicherheitsverbesserungen und Fehlerbehebungen verfügen. Dieser Leitfaden führt Sie durch den Prozess der Aktualisierung von Rabby -Brieftaschen auf verschiedenen Plattformen, einschließlich Desktop- und Mobilgeräten. ...

Wie setze ich Transaktionsgasgebühren in Rabby -Brieftasche?

Apr 05,2025 at 02:29pm

Wie setze ich Transaktionsgasgebühren in Rabby -Brieftasche? Rabby Wallet ist ein vielseitiges Tool zum Verwalten von Kryptowährungstransaktionen und bietet den Benutzern die Flexibilität, Gasgebühren entsprechend ihren Vorlieben anzupassen. Das Festlegen der richtigen Transaktionsgasgebühren ist entscheidend, um sicherzustellen, dass Ihre Transaktionen...

Wie verwalte ich mehrere Brieftaschenadressen in Rabby -Brieftaschen?

Apr 05,2025 at 07:14am

Das Verwalten mehrerer Brieftaschenadressen in Rabby -Brieftaschen kann Ihre Erfahrung mit Kryptowährungsmanagement erheblich verbessern. Egal, ob Sie ein erfahrener Krypto -Enthusiast oder ein Anfänger sind, zu verstehen, wie Sie mit mehreren Adressen effizient umgehen können, können Ihre Transaktionen rationalisieren und Ihre Sicherheit verbessern. In...

Wie kontaktiere ich die Rabby -Brieftaschenunterstützung?

Apr 04,2025 at 08:42am

Einführung in die Rabby -Brieftaschenstütze Wenn Sie ein Benutzer von Rabby -Brieftaschen sind und Hilfe benötigen, ist es entscheidend, zu wissen, wie Sie sich mit ihrem Support -Team wenden. Rabby Wallet bietet verschiedene Methoden an, um Hilfe zu erreichen und sicherzustellen, dass Benutzer die Unterstützung effizient erhalten. Dieser Artikel führt ...

Wie stelle ich eine mehrsignaturenbrieftasche in Rabby-Brieftasche auf?

Apr 05,2025 at 06:49pm

Die Einrichtung einer Mehrzweig-Brieftasche in Kaninchen-Brieftasche beinhaltet mehrere detaillierte Schritte, um Sicherheit und Funktionalität zu gewährleisten. Für eine Mehrfachsignatur-Brieftasche sind mehrere private Schlüssel erforderlich, um eine Transaktion zu autorisieren und eine zusätzliche Sicherheitsebene hinzuzufügen. Hier finden Sie eine u...

Wie setze ich das Standardnetzwerk in Rabby -Brieftasche ein?

Apr 04,2025 at 06:35am

Das Einstellen des Standardnetzwerks in Rabby Wallet ist ein entscheidender Schritt für Benutzer, die häufig mit verschiedenen Blockchain -Netzwerken interagieren. Dieser Leitfaden führt Sie durch den Prozess der Einstellung Ihres bevorzugten Netzwerks als Standardeinstellung und sorgt für eine nahtlose Erfahrung bei der Verwaltung Ihrer Kryptowährungen...

Wie aktualisiere ich die Version von Rabby Wallet?

Apr 05,2025 at 02:14am

Die Aktualisierung der Version von Rabby Wallet ist eine wesentliche Aufgabe, um sicherzustellen, dass Sie über die neuesten Funktionen, Sicherheitsverbesserungen und Fehlerbehebungen verfügen. Dieser Leitfaden führt Sie durch den Prozess der Aktualisierung von Rabby -Brieftaschen auf verschiedenen Plattformen, einschließlich Desktop- und Mobilgeräten. ...

Wie setze ich Transaktionsgasgebühren in Rabby -Brieftasche?

Apr 05,2025 at 02:29pm

Wie setze ich Transaktionsgasgebühren in Rabby -Brieftasche? Rabby Wallet ist ein vielseitiges Tool zum Verwalten von Kryptowährungstransaktionen und bietet den Benutzern die Flexibilität, Gasgebühren entsprechend ihren Vorlieben anzupassen. Das Festlegen der richtigen Transaktionsgasgebühren ist entscheidend, um sicherzustellen, dass Ihre Transaktionen...

Wie verwalte ich mehrere Brieftaschenadressen in Rabby -Brieftaschen?

Apr 05,2025 at 07:14am

Das Verwalten mehrerer Brieftaschenadressen in Rabby -Brieftaschen kann Ihre Erfahrung mit Kryptowährungsmanagement erheblich verbessern. Egal, ob Sie ein erfahrener Krypto -Enthusiast oder ein Anfänger sind, zu verstehen, wie Sie mit mehreren Adressen effizient umgehen können, können Ihre Transaktionen rationalisieren und Ihre Sicherheit verbessern. In...

Alle Artikel ansehen