-

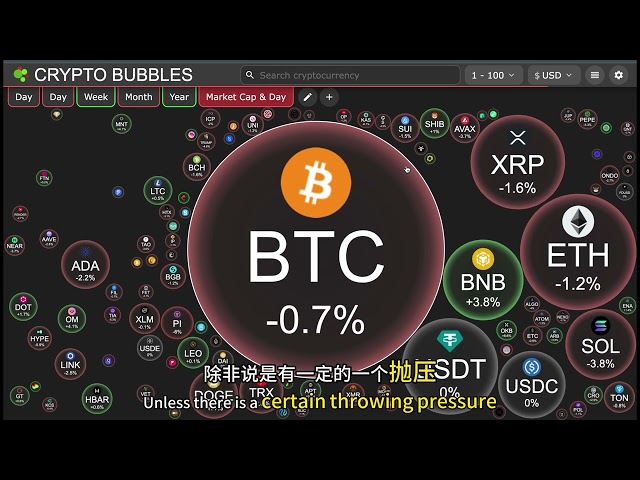

Bitcoin

Bitcoin $83,565.5890

0.92% -

Ethereum

Ethereum $1,918.9307

1.82% -

Tether USDt

Tether USDt $0.9999

-0.01% -

XRP

XRP $2.3536

1.62% -

BNB

BNB $632.4116

5.55% -

Solana

Solana $129.0005

-1.15% -

USDC

USDC $0.9999

0.01% -

Dogecoin

Dogecoin $0.1731

2.70% -

Cardano

Cardano $0.7251

2.04% -

TRON

TRON $0.2156

0.31% -

Pi

Pi $1.3560

-7.13% -

Chainlink

Chainlink $13.8390

1.67% -

UNUS SED LEO

UNUS SED LEO $9.8306

2.30% -

Toncoin

Toncoin $3.4290

0.92% -

Stellar

Stellar $0.2734

3.11% -

Hedera

Hedera $0.1926

3.13% -

Avalanche

Avalanche $18.6577

0.27% -

Shiba Inu

Shiba Inu $0.0...01303

2.32% -

Sui

Sui $2.2908

1.79% -

Litecoin

Litecoin $93.6027

4.77% -

Polkadot

Polkadot $4.3819

3.24% -

MANTRA

MANTRA $6.8166

3.95% -

Bitcoin Cash

Bitcoin Cash $338.1113

3.51% -

Ethena USDe

Ethena USDe $0.9997

-0.01% -

Dai

Dai $1.0001

-0.01% -

Bitget Token

Bitget Token $4.4542

1.41% -

Hyperliquid

Hyperliquid $13.7774

2.39% -

Monero

Monero $211.7538

0.42% -

Uniswap

Uniswap $6.2512

3.09% -

Aptos

Aptos $5.4004

3.73%

Wie kann man anonyme Transaktionen der digitalen Blockchain -Währung erreichen?

Es ist nahezu unmöglich, wirklich anonyme Blockchain -Transaktionen zu erreichen. Techniken wie Datenschutzmünzen (Monero, Zcash), Mischdienste und DEXS verbessern die Privatsphäre, garantieren jedoch keine Anonymität. Zu den Risiken zählen Betrug, regulatorische Prüfung und anspruchsvolle Verfolgung.

Mar 11, 2025 at 01:10 am

Schlüsselpunkte:

- Das Erreichen von wirklich anonymen Blockchain -Transaktionen ist äußerst schwierig und grenzt an die aktuelle Technologie. Die meisten Methoden bieten unterschiedliche Pseudonimität, nicht wahre Anonymität.

- Techniken umfassen die Verwendung von Kryptowährungen in Privatsphäre, die Mischung von Diensten und die sorgfältige Verwaltung personenbezogener Daten.

- Jede Methode birgt Risiken, einschließlich des Potenzials für Betrug, regulatorische Prüfung und Schwachstellen für eine ausgedehnte Verfolgung.

- Das Verständnis der Einschränkungen und Risiken ist entscheidend, bevor Sie anonyme Transaktionen versuchen.

Wie kann man anonyme Transaktionen der digitalen Blockchain -Währung erreichen?

Der Reiz von anonymen Kryptowährungstransaktionen ist stark und vielversprechende finanzielle Privatsphäre und Freiheit von der Überwachung. Das Erreichen einer vollständigen Anonymität in einer öffentlichen Blockchain ist jedoch eine bedeutende Herausforderung. Während die absolute Anonymität nahezu unerreichbar ist, können verschiedene Techniken die Privatsphäre erheblich verbessern.

Privatsphäre ausgerichtete Kryptowährungen:

Im Gegensatz zu Bitcoin, das alle Transaktionen in einem öffentlichen Hauptbuch aufzeichnet, verwenden Datenschutzmünzen kryptografische Techniken, um Transaktionsdetails zu verschleiern. Beispiele sind Monero (XMR) und ZCash (ZEC). Diese Münzen verwenden Techniken wie Ringsignaturen und Null-Wissen-Beweise, um den Absender, den Empfänger und die Transaktionsmenge zu maskieren. Selbst diese Münzen sind jedoch nicht vollständig anonym; Die erfahrene Analyse kann immer noch einige Transaktionsmuster aufzeigen.

- Monero: Verwendet Ringsignaturen, um die Absender- und Empfängeradressen unter einer Gruppe von Adressen zu verbergen.

- ZCASH: Verwendet Null-Knowledge-Beweise, sodass Transaktionen überprüft werden können, ohne die beteiligten Parteien oder Beträge zu enthüllen.

Mischdienste (Becher):

Mixing Services, auch als Becher bekannt, zielen darauf ab, die Verbindung zwischen Ihrer Kryptowährung und ihrem Ursprung zu brechen. Diese Dienstepoolfonds von mehreren Benutzern und verteilt sie dann zufällig, sodass es schwierig ist, die ursprüngliche Quelle zu verfolgen. Viele Mischdienste haben jedoch eine Geschichte, um beeinträchtigt oder mit illegalen Aktivitäten verbunden zu werden, was sie zu einem riskanten Satz macht.

- Auswahl eines seriösen Dienstes: Eine gründliche Forschung ist von entscheidender Bedeutung. Suchen Sie nach etablierten Dienstleistungen mit Sicherheit der Sicherheit und Transparenz. Seien Sie vorsichtig mit schlechten Bewertungen oder mangelnden Informationen.

- Verständnis der Risiken: Selbst seriöse Mischdienste können Ziele für Hacker oder Strafverfolgungsbehörden sein. Die Möglichkeit eines Gelderns besteht vor.

- Auswirkungen auf die Privatsphäre: Während die Verbesserung der Privatsphäre und die Verwendung von Mischdiensten immer noch Spuren hinterlassen, insbesondere wenn sie schlecht implementiert oder unachtsam verwendet werden.

Verwenden des dezentralen Austauschs (DEXS):

Der dezentrale Austausch funktioniert anders als zentralisierte. Sie verlangen nicht, dass Benutzer persönlich identifizierbare Informationen bereitstellen und ein höheres Maß an Privatsphäre anbieten. DEXs haben jedoch häufig eine geringere Liquidität und können komplexer zu bedienen als zentralisierten Börsen. Die Datenschutzniveau hängt stark vom spezifischen Dex und der verwendeten Kryptowährung ab.

- Verständnis der Technologie: Dexs nutzen intelligente Verträge und Peer-to-Peer-Transaktionen, wodurch die Abhängigkeit von zentralisierten Vermittlern verringert wird.

- Sicherheitsüberlegungen: DEXs können anfällig für Exploits und intelligente Vertragsfehler sein. Eine gründliche Forschung ist entscheidend, bevor DEX verwendet wird.

- Liquidität und Benutzerfreundlichkeit: DEXS kann im Vergleich zu zentralisierten Börsen begrenzte Handelspaare und eine weniger benutzerfreundliche Schnittstelle bieten.

Sorgfältiges Management persönlicher Informationen:

Selbst mit in Privatsphäre ausgerichteten Kryptowährungen und Mischdiensten erfordert die Aufrechterhaltung der Anonymität eine sorgfältige Versorgung. Vermeiden Sie es, Ihre reale Identität mit Ihren Kryptowährungsadressen zu verbinden. Verwenden Sie starke, einzigartige Passwörter und teilen Sie Ihre privaten Schlüssel niemals mit jemandem. Verwenden Sie VPNs und TOR, um Ihre IP -Adresse zu maskieren.

- Verwenden verschiedener Brieftaschen für verschiedene Zwecke: Separate Brieftaschen für verschiedene Transaktionen können dazu beitragen, die Auswirkungen eines Kompromisses zu begrenzen.

- Vermeiden Sie Online -Informationen: Seien Sie vorsichtig über die Informationen, die Sie online teilen, insbesondere Details, die Ihre Identität mit Ihren Kryptowährungsaktivitäten verknüpfen können.

- Bleiben über die Best Practices für Privatsphäre: Die Kryptowährungslandschaft entwickelt sich ständig weiter, und es entstehen immer neue Bedrohungen und Schwachstellen.

Andere Techniken:

Coinjoin -Protokolle sind eine weitere Methode, die versucht, die Anonymität zu erhöhen, indem mehrere Transaktionen zu einer einzelnen, größeren Transaktion kombiniert werden und einzelne Teilnehmer verdeckt. Die Wirksamkeit von Coinjoin hängt jedoch stark von der Teilnahme und Umsetzung ab.

Die Verwendung von Hardware -Geldbörsen fügt eine weitere Sicherheitsebene hinzu, indem Ihre privaten Schlüssel offline gespeichert werden, wodurch sie weniger anfällig für Hacking sind.

Häufige Fragen:

F: Ist eine vollständige Anonymität mit Kryptowährung möglich?

A: Nein. Während Techniken existieren, um die Privatsphäre erheblich zu verbessern, ist es äußerst schwierig, wenn nicht unmöglich, absolute Anonymität in einer öffentlichen Blockchain zu erreichen. Alle Transaktionen hinterlassen eine Art Spur.

F: Sind Datenschutzmünzen wirklich anonym?

A: Datenschutzmünzen bieten ein höheres Maß an Privatsphäre als Bitcoin, aber sie sind nicht vollständig anonym. Eine ausgefeilte Analyse kann immer noch einige Informationen über Transaktionen aufzeigen.

F: Sind Mischdienste sicher?

A: Mischdienste bilden erhebliche Risiken. Viele wurden kompromittiert, und wenn Sie sie verwenden, können Sie rechtliche und finanzielle Risiken aussetzen. Eine gründliche Forschung ist vor der Nutzung eines Mischdienstes unerlässlich.

F: Was sind die rechtlichen Auswirkungen der Verwendung anonymer Transaktionen?

A: Die Legalität anonymer Kryptowährungstransaktionen variiert stark von der Zuständigkeit und dem spezifischen Anwendungsfall. Die Verwendung von Kryptowährung für illegale Aktivitäten wird in den meisten Ländern gesetzlich bestraft.

F: Kann ich alle Verfolgung mit diesen Methoden vermeiden?

A: Keine Methode garantiert die vollständige Ungewissheit. Die Kombination mehrerer Methoden könnte die Privatsphäre verbessern, aber es beseitigt nicht alle Risiken. Anspruchsvolle Verfolgung und Untersuchung könnten Ihre Identität immer noch potenzieren.

Haftungsausschluss:info@kdj.com

Die bereitgestellten Informationen stellen keine Handelsberatung dar. kdj.com übernimmt keine Verantwortung für Investitionen, die auf der Grundlage der in diesem Artikel bereitgestellten Informationen getätigt werden. Kryptowährungen sind sehr volatil und es wird dringend empfohlen, nach gründlicher Recherche mit Vorsicht zu investieren!

Wenn Sie glauben, dass der auf dieser Website verwendete Inhalt Ihr Urheberrecht verletzt, kontaktieren Sie uns bitte umgehend (info@kdj.com) und wir werden ihn umgehend löschen.

-

MUBARAK Jetzt handeln

MUBARAK Jetzt handeln$0.1164

50.76%

-

BNX Jetzt handeln

BNX Jetzt handeln$1.7658

41.50%

-

CAKE Jetzt handeln

CAKE Jetzt handeln$2.5771

41.06%

-

MERL Jetzt handeln

MERL Jetzt handeln$0.1346

25.17%

-

CARV Jetzt handeln

CARV Jetzt handeln$0.3693

23.02%

-

CHEEMS Jetzt handeln

CHEEMS Jetzt handeln$0.0...01179

18.56%

- Shiba Inu ($ shib) weigert sich, sich zurückzuziehen

- 2025-03-17 19:30:57

- Fear & Greed Index rutscht mit 22 zu „fürchten“ Territorium

- 2025-03-17 19:30:57

- Coinbase fügt Dinginme ($ dinginme) zu seiner Auflistungs -Roadmap hinzu und sendet den Preis des Tokens an

- 2025-03-17 19:30:57

- Bitcoin (BTC) blinkt starke bullische Signale und zielt auf 100.000 US -Dollar -Ausbruch in diesem Monat ab

- 2025-03-17 19:25:57

- Solaxy (SOLX) erhöht Vorverkauf 26,7 Mio. USD, um die Überlastungsprobleme von Solana zu beheben

- 2025-03-17 19:25:57

- Xrpturbo, ein KI-angetanter Launchpad für die nächste Generation von XRP-Token und NFTs

- 2025-03-17 19:25:57

Verwandtes Wissen

Unterstützt das Lightning-Netzwerk mehrsignaturen Geldbörsen?

Mar 15,2025 at 10:06pm

Schlüsselpunkte: Das Lightning-Netzwerk selbst unterstützt Multi-Signature-Brieftaschen nicht direkt so, wie beispielsweise eine Standard-Bitcoin-Brieftasche der Fall ist. Die Integration mit mehreren Signaturen Brieftaschen ist durch clevere Routing- und Kanalmanagementtechniken möglich, aber keine native Funktion. Die Komplexitäts- und Sicherheitsüber...

Was ist "Zwiebelrouting" im Lightning -Netzwerk?

Mar 16,2025 at 04:35pm

Schlüsselpunkte: Onion Routing, ein Kernprinzip von Anonymitätsnetzwerken wie Tor, ist für die Verwendung innerhalb des Blitznetzwerks (LN) angepasst, um die Privatsphäre zu verbessern. LNs Zwiebelrouting unterscheidet sich von Tors in seinem Fokus auf Zahlungsrouting und nicht auf allgemeinem Internetzugang. LNs Onion Routing verwendet kryptografische ...

Unterstützt das Lightning Network intelligente Verträge?

Mar 16,2025 at 03:36am

Schlüsselpunkte: Das Lightning-Netzwerk selbst unterstützt Turing-Complete-intelligente Verträge wie Ethereum nicht direkt. Es ist für schnelle, fee-Transaktionen ausgelegt, nicht für komplexe programmierbare Logik. Es gibt jedoch laufende Projekte, in denen die Möglichkeiten zur Integration von Smart Contract -Funktionen in oder neben dem Lightning -Ne...

Stützt sich Lightning Network auf die Bitcoin -Hauptkette?

Mar 17,2025 at 07:40am

Schlüsselpunkte: Das Lightning Network (LN) ist eine Layer-2-Skalierungslösung für Bitcoin, was bedeutet, dass es oben auf der Bitcoin-Blockchain funktioniert. Während LN -Transaktionen auf der Bitcoin -Blockchain beibehalten werden, reduziert sie die Last an der Hauptkette erheblich. LN verwendet intelligente Verträge, um nahezu instantane und niedrig-...

Was bedeutet "Liquidität" im Lightning Network?

Mar 17,2025 at 04:20pm

Schlüsselpunkte: Die Liquidität im Blitznetz bezieht sich auf die verfügbaren Mittel, die für sofortige Transaktionen innerhalb von Zahlungskanälen leicht zugänglich sind. Eine unzureichende Liquidität kann zu fehlgeschlagenen Zahlungen führen oder das Routing über mehrere Kanäle, die Gebühren und die Latenz erhöhen. Benutzer und Knotenbetreiber können ...

Unterstützt Lightning Network Datenschutzschutz?

Mar 17,2025 at 05:25pm

Schlüsselpunkte: Das Lightning -Netzwerk bietet zwar schnellere und billigere Bitcoin -Transaktionen, bietet jedoch keine starke Privatsphäre. Die Transaktionsdetails sind zwar verschleiert, aber durch On-Chain-Analyse möglicherweise nach wie vor potenziell nachvollziehbar. Neben dem Lightning Network können verschiedene Techniken zur Verbesserung der P...

Unterstützt das Lightning-Netzwerk mehrsignaturen Geldbörsen?

Mar 15,2025 at 10:06pm

Schlüsselpunkte: Das Lightning-Netzwerk selbst unterstützt Multi-Signature-Brieftaschen nicht direkt so, wie beispielsweise eine Standard-Bitcoin-Brieftasche der Fall ist. Die Integration mit mehreren Signaturen Brieftaschen ist durch clevere Routing- und Kanalmanagementtechniken möglich, aber keine native Funktion. Die Komplexitäts- und Sicherheitsüber...

Was ist "Zwiebelrouting" im Lightning -Netzwerk?

Mar 16,2025 at 04:35pm

Schlüsselpunkte: Onion Routing, ein Kernprinzip von Anonymitätsnetzwerken wie Tor, ist für die Verwendung innerhalb des Blitznetzwerks (LN) angepasst, um die Privatsphäre zu verbessern. LNs Zwiebelrouting unterscheidet sich von Tors in seinem Fokus auf Zahlungsrouting und nicht auf allgemeinem Internetzugang. LNs Onion Routing verwendet kryptografische ...

Unterstützt das Lightning Network intelligente Verträge?

Mar 16,2025 at 03:36am

Schlüsselpunkte: Das Lightning-Netzwerk selbst unterstützt Turing-Complete-intelligente Verträge wie Ethereum nicht direkt. Es ist für schnelle, fee-Transaktionen ausgelegt, nicht für komplexe programmierbare Logik. Es gibt jedoch laufende Projekte, in denen die Möglichkeiten zur Integration von Smart Contract -Funktionen in oder neben dem Lightning -Ne...

Stützt sich Lightning Network auf die Bitcoin -Hauptkette?

Mar 17,2025 at 07:40am

Schlüsselpunkte: Das Lightning Network (LN) ist eine Layer-2-Skalierungslösung für Bitcoin, was bedeutet, dass es oben auf der Bitcoin-Blockchain funktioniert. Während LN -Transaktionen auf der Bitcoin -Blockchain beibehalten werden, reduziert sie die Last an der Hauptkette erheblich. LN verwendet intelligente Verträge, um nahezu instantane und niedrig-...

Was bedeutet "Liquidität" im Lightning Network?

Mar 17,2025 at 04:20pm

Schlüsselpunkte: Die Liquidität im Blitznetz bezieht sich auf die verfügbaren Mittel, die für sofortige Transaktionen innerhalb von Zahlungskanälen leicht zugänglich sind. Eine unzureichende Liquidität kann zu fehlgeschlagenen Zahlungen führen oder das Routing über mehrere Kanäle, die Gebühren und die Latenz erhöhen. Benutzer und Knotenbetreiber können ...

Unterstützt Lightning Network Datenschutzschutz?

Mar 17,2025 at 05:25pm

Schlüsselpunkte: Das Lightning -Netzwerk bietet zwar schnellere und billigere Bitcoin -Transaktionen, bietet jedoch keine starke Privatsphäre. Die Transaktionsdetails sind zwar verschleiert, aber durch On-Chain-Analyse möglicherweise nach wie vor potenziell nachvollziehbar. Neben dem Lightning Network können verschiedene Techniken zur Verbesserung der P...

Alle Artikel ansehen