-

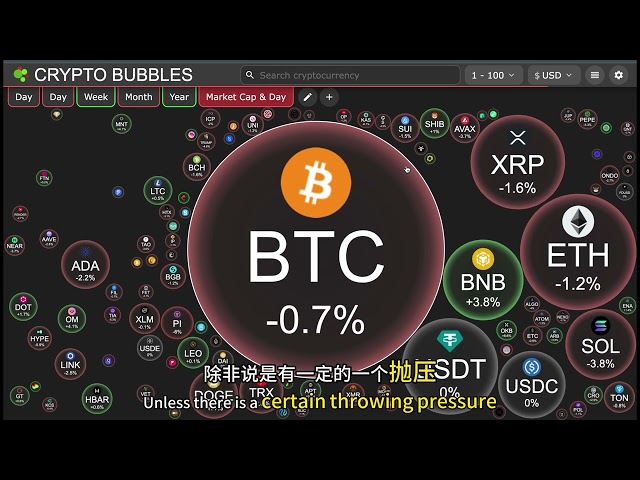

Bitcoin

Bitcoin $83,613.1228

1.16% -

Ethereum

Ethereum $1,913.0863

2.02% -

Tether USDt

Tether USDt $1.0000

-0.01% -

XRP

XRP $2.3403

1.49% -

BNB

BNB $636.1496

6.69% -

Solana

Solana $129.0821

-1.54% -

USDC

USDC $1.0000

0.00% -

Dogecoin

Dogecoin $0.1734

3.08% -

Cardano

Cardano $0.7251

2.13% -

TRON

TRON $0.2147

0.22% -

Pi

Pi $1.3584

-6.25% -

Chainlink

Chainlink $13.8309

1.63% -

UNUS SED LEO

UNUS SED LEO $9.8269

2.56% -

Toncoin

Toncoin $3.4285

1.59% -

Stellar

Stellar $0.2725

2.59% -

Hedera

Hedera $0.1917

3.27% -

Avalanche

Avalanche $18.6757

1.10% -

Shiba Inu

Shiba Inu $0.0...01306

2.59% -

Sui

Sui $2.2971

2.09% -

Litecoin

Litecoin $93.5667

4.66% -

Polkadot

Polkadot $4.3764

4.00% -

MANTRA

MANTRA $6.8171

3.70% -

Bitcoin Cash

Bitcoin Cash $336.6002

2.89% -

Ethena USDe

Ethena USDe $0.9996

-0.01% -

Dai

Dai $1.0000

-0.02% -

Bitget Token

Bitget Token $4.4694

2.49% -

Hyperliquid

Hyperliquid $13.9549

3.91% -

Monero

Monero $209.6631

-0.04% -

Uniswap

Uniswap $6.2461

3.20% -

Aptos

Aptos $5.3848

3.68%

Quel est le principe de générer une adresse de portefeuille Dogecoin?

Les adresses DoGECOIN, dérivées d'une clé privée via la cryptographie et le hachage de courbe elliptique, sont uniques et sécurisées, garantissant la vérification des transactions tout en protégeant les fonds utilisateur; Il est impossible de récupérer la clé privée à partir de l'adresse.

Mar 06, 2025 at 03:18 pm

Quel est le principe de générer une adresse de portefeuille Dogecoin?

Points clés:

- Les adresses de portefeuille Dogecoin, comme celles pour d'autres crypto-monnaies, ne sont pas des chaînes générées au hasard. Ils sont dérivés d'un processus cryptographique complexe impliquant une cryptographie courbe elliptique (ECC) et des algorithmes de hachage.

- Le processus garantit l'unicité, la sécurité et permet la vérification des transactions.

- Comprendre les principes sous-jacents aide les utilisateurs à apprécier les mécanismes de sécurité inhérents aux transactions de DoGECOIN.

- Plusieurs facteurs contribuent à la génération d'adresses, y compris la clé privée de l'utilisateur, qui doit être gardée absolument secrète.

- Les clés et les adresses publiques sont dérivées de la clé privée, mais le processus inverse est irréalisable.

Comprendre la génération d'adresse du portefeuille Dogecoin

La génération d'une adresse de portefeuille Dogecoin n'est pas un simple générateur de nombres aléatoires; C'est un processus sophistiqué enraciné dans les principes cryptographiques. Décomposons les étapes impliquées:

- Étape 1: Génération d'une clé privée: C'est le fondement de l'ensemble du processus. La clé privée est un nombre extrêmement grand généré au hasard (généralement 256 bits). Ce numéro est essentiellement le mot de passe secret de votre portefeuille DoGECOIN. Il est crucial de comprendre que perdre votre clé privée signifie perdre l'accès à vos dogécoins pour toujours . Il n'y a aucun moyen de le récupérer. Les portefeuilles logiciels et les portefeuilles matériels utilisent diverses méthodes pour générer ces clés, en utilisant des techniques telles que des générateurs de nombres aléatoires cryptographiques pour assurer un véritable aléatoire et éviter la prévisibilité. Le processus de génération doit être robuste contre les biais et les vulnérabilités, car toute faiblesse pourrait compromettre la sécurité de l'ensemble du système. La qualité du générateur de nombres aléatoires utilisé est primordiale; Les générateurs faibles peuvent conduire à des clés prévisibles, ce qui rend votre Dogecoin vulnérable au vol. Le processus implique souvent de combiner plusieurs sources d'entropie (aléatoire) pour améliorer la sécurité, telles que le temps du système, les mouvements de la souris et l'activité du réseau.

- Étape 2: dériver la clé publique: la clé privée elle-même n'est jamais directement utilisée dans les transactions. Au lieu de cela, il est utilisé pour dériver une clé publique à travers un processus impliquant la cryptographie de la courbe elliptique (ECC). L'ECC est un type de cryptographie par clé publique qui utilise les mathématiques des courbes elliptiques pour créer des clés cryptographiques sécurisées. Plus précisément, DoGecoin utilise la courbe SECP256K1, une courbe standardisée largement utilisée dans les crypto-monnaies. Le processus consiste à appliquer des opérations mathématiques à la clé privée, résultant en une clé publique complètement différente mais mathématiquement liée. Cette transformation est une fonction à sens unique; Il est impossible de dériver la clé privée de la clé publique. C'est la pierre angulaire de la sécurité de Dogecoin et de nombreuses autres crypto-monnaies. La clé publique est beaucoup plus grande que la clé privée, mais tout aussi essentielle. C'est cette clé publique qui sera utilisée pour vérifier les transactions et recevoir des Dogecoins. Les opérations mathématiques impliquées dans cette étape sont complexes et s'appuient sur des algorithmes sophistiqués pour assurer l'intégrité et la sécurité de la clé publique générée.

- Étape 3: Hachage de la clé publique: La clé publique, bien que cruciale, est encore trop longue et lourde pour être utilisée comme adresse de portefeuille. Par conséquent, la clé publique est traitée en outre à l'aide d'algorithmes de hachage cryptographique. Le hachage est une fonction à sens unique qui prend une entrée (dans ce cas, la clé publique) et produit une chaîne de caractères de taille fixe (le hachage). DoGecoin utilise un algorithme de hachage spécifique, impliquant souvent plusieurs étapes de hachage pour s'assurer que la sortie est à la fois unique et sécurisée. Ce hachage est une empreinte digitale de la clé publique, et toute modification de la clé publique se traduira par un hachage complètement différent. Le processus de hachage garantit que même des changements mineurs dans la clé publique produiront des adresses radicalement différentes, minimisant le risque de collisions (deux clés différentes produisant la même adresse). La sécurité de l'algorithme de hachage est primordiale; Les algorithmes de hachage faibles pourraient entraîner des vulnérabilités et des collisions potentielles, compromettant la sécurité du processus de génération d'adresses.

- Étape 4: Encoder le hachage: Le hachage généré à l'étape précédente est toujours une représentation binaire brute. Pour le rendre lisible par l'homme et utilisable dans les transactions, il doit être codé. DoGECoin utilise Base58Check Encoding, qui est une méthode pour coder des données binaires dans une chaîne de caractères alphanumériques. Base58Check ajoute une somme de contrôle à la chaîne codée, offrant une couche supplémentaire de sécurité contre les erreurs et la manipulation. La somme de contrôle permet la vérification de l'intégrité de l'adresse; Toute erreur de transmission ou d'altération de l'adresse sera détectée lors de la vérification. Ce processus d'encodage est essentiel pour rendre les adresses de DoGECOINes conviviales et prévenir les erreurs pendant les transactions. Le codage de base58Check évite les caractères qui sont facilement confus (comme 0, o, 1, l) pour minimiser les erreurs pendant l'entrée manuelle.

- Étape 5: Création de l'adresse du portefeuille DoGECOIN: La sortie finale de ce processus est l'adresse du portefeuille DoGECOIN - la chaîne de caractères alphanumériques que vous voyez et utilisez pour envoyer et recevoir Dogecoin. Cette adresse est un identifiant unique lié à votre clé publique, permettant aux autres de vous envoyer Dogecoin. Il est important de souligner que l'adresse elle-même ne contient pas votre clé privée; Il s'agit simplement d'une représentation qui en dérive à travers les processus cryptographiques décrits ci-dessus. L'adresse est conçue pour le partage du public; Vous pouvez le fournir en toute sécurité à d'autres sans compromettre votre clé privée. La sécurité de l'adresse dépend de la force de la cryptographie sous-jacente et de la génération sécurisée de la clé privée initiale.

FAQ

Q: Est-il possible de rétro-ingénieur une adresse Dogecoin pour obtenir la clé privée?

R: Non. Le processus de génération d'une adresse Dogecoin est une fonction à sens unique. Bien que l'adresse soit dérivée de la clé privée, il est impossible de renverser ce processus. Les algorithmes cryptographiques utilisés (ECC et Hashing) sont conçus pour rendre cela pratiquement impossible, même avec les ordinateurs les plus puissants.

Q: Comment puis-je assurer la sécurité de mon adresse de portefeuille Dogecoin?

R: La sécurité de votre adresse de portefeuille Dogecoin repose sur la sécurité de votre clé privée. Ne partagez jamais votre clé privée avec personne. Utilisez un fournisseur de portefeuille réputé, de préférence un portefeuille matériel pour une sécurité améliorée. Méfiez-vous des escroqueries et des logiciels malveillants qui pourraient voler votre clé privée.

Q: Que se passe-t-il si je perds ma clé privée?

R: Si vous perdez votre clé privée, vous perdez l'accès à vos dogécoins. Il n'y a pas de mécanisme de récupération. C'est pourquoi il est crucial de stocker votre clé privée en toute sécurité et de le sauvegarder correctement.

Q: Toutes les adresses de portefeuille DoGECOIN sont-elles uniques?

R: Oui, en raison de la nature cryptographique du processus de génération d'adresses, la probabilité de deux clés privées différentes générant la même adresse Dogecoin est astronomiquement faible. L'utilisation d'algorithmes de hachage robustes et la grande taille de l'espace clé garantissent l'unicité.

Q: Puis-je générer manuellement une adresse de portefeuille DoGECOIN?

R: Bien que théoriquement possible, il est très peu pratique et risqué de générer une adresse de portefeuille DoGECOIN manuellement. Vous devez mettre en œuvre correctement les algorithmes cryptographiques, ce qui nécessite une expertise significative en cryptographie et en pratiques de codage sécurisées. L'utilisation du logiciel de portefeuille établi est beaucoup plus sûre et plus fiable.

Clause de non-responsabilité:info@kdj.com

Les informations fournies ne constituent pas des conseils commerciaux. kdj.com n’assume aucune responsabilité pour les investissements effectués sur la base des informations fournies dans cet article. Les crypto-monnaies sont très volatiles et il est fortement recommandé d’investir avec prudence après une recherche approfondie!

Si vous pensez que le contenu utilisé sur ce site Web porte atteinte à vos droits d’auteur, veuillez nous contacter immédiatement (info@kdj.com) et nous le supprimerons dans les plus brefs délais.

-

MUBARAK Échangez maintenant

MUBARAK Échangez maintenant$0.1164

50.76%

-

BNX Échangez maintenant

BNX Échangez maintenant$1.7658

41.50%

-

CAKE Échangez maintenant

CAKE Échangez maintenant$2.5771

41.06%

-

MERL Échangez maintenant

MERL Échangez maintenant$0.1346

25.17%

-

CARV Échangez maintenant

CARV Échangez maintenant$0.3693

23.02%

-

CHEEMS Échangez maintenant

CHEEMS Échangez maintenant$0.0...01179

18.56%

- Le taux de brûlure Shiba INU (SCH) monte plus de 1500% pour propulser un optimisme important des investisseurs

- 2025-03-17 19:15:57

- Une bouffée d'excitation a parcouru la communauté du réseau PI alors que la hausse très attendue de la valeur de jeton a propulsé Pi à un bref sommet de 1,70 $.

- 2025-03-17 19:15:57

- BlocScale, le premier IDO LaunchPad construit sur le grand livre XRP, voit sa vente de graines Bloc $ gagner rapidement en terrain

- 2025-03-17 19:15:57

- Solana (Sol) Modèle de tasse et de manche indique une rupture vers 3 800 $

- 2025-03-17 19:10:57

- Intelmarkets (INTL) Le prix pourrait voir la croissance après l'approbation potentielle d'un ETF XRP avant mai

- 2025-03-17 19:10:57

- Les baleines Cardano (ADA) font de meilleurs choix car ils déplacent une partie de leurs participations dans Mutuum Finance (MUTM)

- 2025-03-17 19:10:57

Connaissances connexes

Comment utiliser plusieurs signatures sur mon portefeuille matériel sur mon appareil Ledger?

Mar 17,2025 at 01:36am

Points clés: Les portefeuilles multi-signatures (multisig) améliorent la sécurité en nécessitant plusieurs approbations pour les transactions. Les périphériques de grand livre prennent en charge le multisig via des portefeuilles compatibles et des configurations spécifiques. La configuration du multisig implique la génération de plusieurs clés et la con...

Comment utiliser le jalonnement sur mon appareil Ledger?

Mar 17,2025 at 12:41pm

Points clés: Les appareils de grand livre offrent un moyen sécurisé de joindre diverses crypto-monnaies. Cependant, le processus varie en fonction de la médaille et du fournisseur d'allumage choisi. Vous aurez généralement besoin d'un compte Ledger Live et de l'application correcte installée sur votre appareil. Il est crucial de comprendre l...

Comment exporter mes clés privées à partir de mon appareil Ledger?

Mar 17,2025 at 02:30pm

Points clés: Les appareils de grand livre n'exportent pas directement les clés privées au sens traditionnel. Les clés privées ne sont jamais révélées ou accessibles en dehors de l'élément sécurisé de l'appareil. Vous pouvez accéder et utiliser indirectement vos clés privées via l'interaction de l'appareil avec le logiciel de portefeu...

Comment résoudre un problème de connexion avec mon appareil Ledger?

Mar 16,2025 at 08:26am

Points clés: Le dépannage des problèmes de connexion du grand livre implique souvent de vérifier la charge de l'appareil, le câble USB et les ports USB de l'ordinateur. Les mises à jour logicielles sur le périphérique de grand livre et ses applications informatiques associées sont cruciales pour les fonctionnalités optimales et la stabilité de l...

Comment utiliser un gestionnaire de mots de passe sur mon grand livre nano s / x?

Mar 16,2025 at 09:25pm

Points clés: Les appareils du grand livre ne s'intègrent pas directement aux gestionnaires de mots de passe. Leur modèle de sécurité hiérarchise le stockage des clés hors ligne. Vous pouvez utiliser un gestionnaire de mots de passe pour les mots de passe de votre ordinateur , mais pas pour la phrase ou la broche de graines de l'appareil de votre...

Comment vérifier l'authenticité de mon appareil Ledger?

Mar 17,2025 at 02:45pm

Points clés: La vérification de l'authenticité de votre appareil Ledger consiste à vérifier plusieurs fonctionnalités de sécurité à la fois sur l'appareil lui-même et via le site officiel du Ledger. L'emballage et l'appareil lui-même contiennent des identificateurs uniques qui peuvent être vérifiés. Le site Web de Ledger fournit des outi...

Comment utiliser plusieurs signatures sur mon portefeuille matériel sur mon appareil Ledger?

Mar 17,2025 at 01:36am

Points clés: Les portefeuilles multi-signatures (multisig) améliorent la sécurité en nécessitant plusieurs approbations pour les transactions. Les périphériques de grand livre prennent en charge le multisig via des portefeuilles compatibles et des configurations spécifiques. La configuration du multisig implique la génération de plusieurs clés et la con...

Comment utiliser le jalonnement sur mon appareil Ledger?

Mar 17,2025 at 12:41pm

Points clés: Les appareils de grand livre offrent un moyen sécurisé de joindre diverses crypto-monnaies. Cependant, le processus varie en fonction de la médaille et du fournisseur d'allumage choisi. Vous aurez généralement besoin d'un compte Ledger Live et de l'application correcte installée sur votre appareil. Il est crucial de comprendre l...

Comment exporter mes clés privées à partir de mon appareil Ledger?

Mar 17,2025 at 02:30pm

Points clés: Les appareils de grand livre n'exportent pas directement les clés privées au sens traditionnel. Les clés privées ne sont jamais révélées ou accessibles en dehors de l'élément sécurisé de l'appareil. Vous pouvez accéder et utiliser indirectement vos clés privées via l'interaction de l'appareil avec le logiciel de portefeu...

Comment résoudre un problème de connexion avec mon appareil Ledger?

Mar 16,2025 at 08:26am

Points clés: Le dépannage des problèmes de connexion du grand livre implique souvent de vérifier la charge de l'appareil, le câble USB et les ports USB de l'ordinateur. Les mises à jour logicielles sur le périphérique de grand livre et ses applications informatiques associées sont cruciales pour les fonctionnalités optimales et la stabilité de l...

Comment utiliser un gestionnaire de mots de passe sur mon grand livre nano s / x?

Mar 16,2025 at 09:25pm

Points clés: Les appareils du grand livre ne s'intègrent pas directement aux gestionnaires de mots de passe. Leur modèle de sécurité hiérarchise le stockage des clés hors ligne. Vous pouvez utiliser un gestionnaire de mots de passe pour les mots de passe de votre ordinateur , mais pas pour la phrase ou la broche de graines de l'appareil de votre...

Comment vérifier l'authenticité de mon appareil Ledger?

Mar 17,2025 at 02:45pm

Points clés: La vérification de l'authenticité de votre appareil Ledger consiste à vérifier plusieurs fonctionnalités de sécurité à la fois sur l'appareil lui-même et via le site officiel du Ledger. L'emballage et l'appareil lui-même contiennent des identificateurs uniques qui peuvent être vérifiés. Le site Web de Ledger fournit des outi...

Voir tous les articles